IoTのセキュリティ対策とは?3つのセキュリティリスクとその対応策

IoT機器のセキュリティリスクとは(脅威について)

はじめに、IoT機器に対する脅威(どんなセキュリティリスクがあるか)をご紹介します。

機器の制御が乗っ取られ悪用されるリスク

インターネットに接続しているということは、ユーザーだけでなく悪意のある者(以降、攻撃者と呼びます)も世界中からサイバー攻撃できるということです。通信に使うソフトウェアやOSのバージョンなど、攻撃方法の調査もインターネット越しにできることがあります。

企業活動の維持や社会インフラの維持に関わるシステム(産業用ロボット、プラント制御など)や、人命に関わるシステム(自動車、医療機器など)の乗っ取りは大きな被害に繋がります。

企業活動の停滞や停⽌(製品の納入遅延、生産設備の破損など)、活動再開を人質に取った金銭の要求(ランサムウェアにより重要データを暗号化して使えなくするなど)、さらにテロ行為(自動車を暴走させたり、医療機器を停⽌させたり)にも繋がるかもしれません。

具体的な例としては、テスラの自動車を遠隔操作できるハッキングが挙げられます。複数の脆弱性が紹介されていますが、車両識別番号さえわかれば他人の車の情報を盗み、さらに勝手に操作することも可能だったようです。

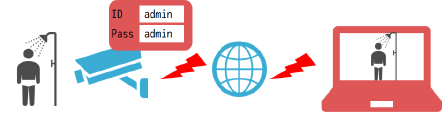

個人情報や重要情報が漏えいするリスク

個人情報などの重要情報を扱う機器がIoT化してインターネットに繋がるようになったことで、新しいリスクが発生しています。重要情報は位置情報や⽒名のような直接個人を特定できる情報だけではありません。

防犯カメラの映像には設置場所の住所を暗に⽰すような内容が含まれますし、通行人の顔や通った車のナンバーも残るかもしれません。スマートスピーカーには検索履歴が蓄積されますし、家庭内の音を集めることもできます。通販サイトで商品を購入できるアカウント情報が残っている可能性もあります。スマートウォッチには個人の健康状態が記録されています。

攻撃を受けると、世界中から自宅内のプライベートな映像が見られてしまったり(防犯カメラの乗っ取り)、勝手に自分のカードで買い物をされてしまう(スマートスピーカーから通販サイトのアカウント情報が漏えいする)かもしれません。

個人情報漏えいの具体例にInsecamというWebサイトを紹介します。これは工場出荷時のパスワード設定をそのままにしてインターネットに繋いでしまったWebカメラに侵入し、その映像をリアルタイムで提供しているサイトです。2021年現在、日本だけでも1,600台以上、世界で10,000台を超えるカメラが登録されていました。

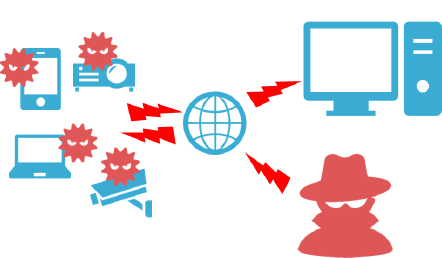

踏み台に利用され、悪質な攻撃に加担してしまうリスク

重要な役割を果たさず、重要情報も持たないIoT機器ならセキュリティリスクは無いのでしょうか?

...いいえ。残念ながらインターネットに繋がっているだけで攻撃する価値が生まれてしまいます。他のネットワーク機器を攻撃する踏み台に利用できるからです。

エアコン、照明、TV、冷蔵庫のような個人の家電も、ルータやファイルサーバーのようなネットワーク機器も、POSや空港の案内板もインターネットに繋がりさえすれば攻撃の対象になり得ます。

ボットネット(BOT化した機器の集まりで構成されるネットワーク。BOT化とはマルウェア等に感染することで機器が乗っ取られてしまい悪意ある者による命令を受け取る状態になること)の⼀部として世の中のサーバーを攻撃するために悪用されたり、攻撃の経路をごまかすためにネットワーク経路の⼀部に組み込まれたり(踏み台攻撃)、迷惑メール(スパムメール)を配送するサーバーに仕立て上げられる可能性もあります。

数年前に大きなニュースになったMiraiというマルウェアは、ボットネットを作るためのものでした。最も感染が広がったのは2017年ですが、2020年の観測でも日本国内に1,000台前後、世界で100,000台を超える感染機器があるとみられています。

「セキュリティソリューション」ご紹介

こんなお悩みありませんか?

・稼働中のシステムがサイバー攻撃を受けないかどうか不安

・業界別のセキュリティ規格や認定が必要

・セキュリティ対策ツール導入のリソースがない、予算がない

オージス総研の「セキュリティソリューション」で解決

「コンサルティング」「診断」「開発・導入」「研修トレーニング」まで多岐にわたるセキュリティソリューションをご提供

IoT機器が脆弱な理由(脆弱性について)

次に、IoT機器が持つ脆弱性(IoT機器が脆弱な理由)をご説明します。

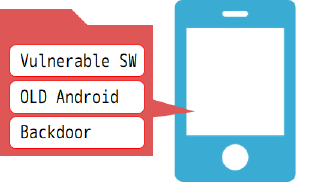

IoT機器自体の問題

1つ目は、セキュリティ機能が不足しているとか、脆弱性を持つソフトウェアを含んでいるといった、IoT機器自体に問題がある場合です。

例えば機能を使うためのユーザー認証が無い場合、攻撃者は好きに機器を悪用できてしまうでしょう。

使っているソフトウェアに脆弱性が含まれているなら、マルウェアに感染するかもしれません。近年はOSS(オープンソースソフトウェア)が利用されることも多いですが、OSSは攻撃者もソースコードを入手して解析できますし、過去の脆弱性情報も公開されたりします。

既存機器をインターネットに繋がるように機能拡張した場合、これまでは見過ごされてきた脆弱性が顕在化してしまうこともあります。今までが大丈夫だったから大丈夫、とは言えないのです。

設定や運用の問題

2つ目は、IoT機器の設置方法や使い方の問題です。

弱いパスワードやパスフレーズ(初期値のまま、桁数が少ないなど)が使われている、セキュリティパッチが適用されておらず脆弱性が放置されている、脆弱性のある無線設定(Wi-FiのWEPなど)が使われている、ルータやファイアウォールが正しく設定されていない、盗聴の可能性があるネットワーク(公衆無線LANなど)を使っている、など多くの問題が考えられます。

しかしこの問題は全てのIoT機器に起こるわけではありません。⼀部の問題については、セキュリティを考慮して機器開発を行えば生じないはずだからです。

裏に隠れている問題

セキュリティを考慮して開発すれば生じないはずの脆弱性について考えてみます。

1つ前の節で述べたような弱い初期パスワードの他に、管理画面にアクセスする際に認証が無い、プライバシー情報を保持するのに暗号化する機能が無い、脆弱性が見つかってもソフト更新する機能が無いからパッチを当てられない、といったものが考えられます。開発用PCからソースコードが流出して解析され、脆弱性が見つかる可能性もあります。

これらの脆弱性が生まれる裏には、関係者がセキュリティリスクを正しく認識していない、という問題が隠れています。

セキュリティ事故が起きた場合の被害は会社全体に影響を及ぼすことがありますし、対策するにもコストがかかります。セキュリティリスクの認識と取り組みは経営層が主導し、プロジェクト関係者が全員認識しておくべき重要なことです。

\ 大切な制御システムおよび工場を守るためにセキュリティリスク分析を! /

IoT機器のセキュリティ対策とは?(対策について)

最後に、IoT機器のセキュリティ対策についてご説明します。

この章はIoT推進コンソーシアム(総務省、経済産業省が協力)の「IoTセキュリティガイドライン」を参考にして、方針、分析、設計、構築・接続、運用・保守の5つに分けて説明します。

方針:組織として基本方針を定める

まずはじめに、経営層がリーダーシップを取って組織としての基本方針を作り、セキュリティを推進する体制を作ります。

基本方針や体制がなければ適切な意思決定がなされず、対策のために必要なリソースを投じることが難しくなります。被害の内容によっては企業の存続を左右するような影響があり得ることを経営層が認識しなければなりません。体制を整えることでセキュリティを推進していくことができます。

分析:リスクを認識する

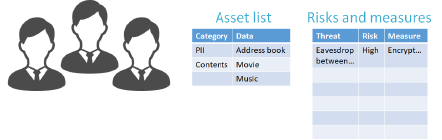

対象となるIoTシステムにどのようなリスクがあるか、分析を行います。

まず最初に、守るべき機能や情報(資産)を洗い出します。例えばユーザーの個人情報、動画などのコンテンツ、プログラムや仕様書のような知的財産が挙げられます。この時、被害も想定する必要があります。情報漏えい、改ざん、不正利用などが考えられます。

対象システムがどんな攻撃にさらされるか、どうすれば防げるかを検討すれば分析は終わりです。ネットワークからの不正ログインの対策として複雑でユニークな初期パスワードにするとか、不正なプログラム書き換えを防ぐために更新データに署名を付ける、といった内容です。

分析結果があれば万⼀被害が生じた場合でも素早く影響範囲を特定して対応できますし、適切な対策を設計・実装することにも繋がります。

設計:設計を考える

分析して出した対策案をどのような方法で実現するか検討します。

初期パスワードは10桁の乱数にするとか、更新データはAES-128-CBCで暗号化しRSA-2048 RSASSA-PSSで署名を付けるといったことを決めます。認証に失敗したら初期状態に戻す、異常な通信を受け取らないようにする、といった異常系のふるまいについても検討が必要です。

多くのIoT機器には、さまざまなものと繋がるためにインターフェースの種類が多く、⼀方でコストを抑えるためにリソースが少ない、といった特徴があります。分析で検討した対策案のうち実現性が高くコストが低いものはどれか、対象システムにあった対策を選択し、設計する必要があります。

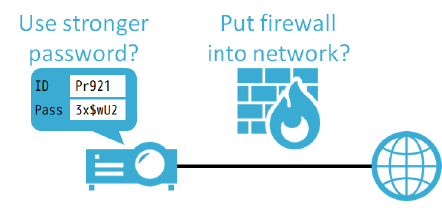

構築・接続:ネットワークの対策を考える

IoT機器の最大の特徴は何と言ってもインターネットに接続することです。どんな素性のネットワークにどんな方式で接続するか、適切な対策は何かを検討します。

通信の相手が不正機器でないか認証して確かめたり、盗聴や改ざんを防ぐためにTLSを導入しデータに暗号化とMAC(Message Authentication Code)による保護を施す、ネットワーク上のトラフィックを監視して攻撃の兆候を捉える、などの対策があります。

また、家電製品を家に設置する場合のようにインターネットに繋ぐためのネットワーク機器を利用者側で用意してもらう場合は、設置者向けのマニュアル(パスワード設定、ルータ設定、危険なWi-Fiの設定を使わないなど)も用意する必要があるでしょう。

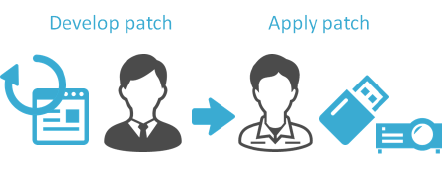

運用・保守:安全安⼼な状態の維持

IoT機器は製品を出荷して終わりというわけにいきません。製品に組み込んだソフトウェアに新しい脆弱性が見つかることは往々にしてあります。

設計段階でソフト更新機能を準備しておくだけでなく、これを運用していくための準備が必要です。 継続的な開発とリリースの体制や、脆弱性監視やログ監視など攻撃の兆候を捉える体制を作る必要があります。また、開発したパッチを利用者に配布する手段も整備しなければなりません。

暗号化や署名生成に使う秘密鍵が漏えいしてしまったり、研究によって暗号アルゴリズムそのものに欠陥が見つかる(危殆化する)可能性もあります。柔軟な更新ができるように、運用や保守の観点を設計時点から考慮しておくことが重要です。

「セキュリティソリューション」ご紹介

こんなお悩みありませんか?

・稼働中のシステムがサイバー攻撃を受けないかどうか不安

・業界別のセキュリティ規格や認定が必要

・セキュリティ対策ツール導入のリソースがない、予算がない

オージス総研の「セキュリティソリューション」で解決

「コンサルティング」「診断」「開発・導入」「研修トレーニング」まで多岐にわたるセキュリティソリューションをご提供

まとめ

IoTシステムのセキュリティは組織ぐるみで取り組み、対策を施していく必要があります。

やり方については本文中で紹介したIoT推進コンソーシアム(総務省、経済産業省が協力)による「IoTセキュリティガイドライン」の他に、IPA(情報処理推進機構)による「IoT開発におけるセキュリティ設計の手引き」もありますし、NIST(National Institute of Standards and Technology。アメリカ国立標準技術研究所)は「NIST Cybersecurity for IoT Program」としてさまざまなガイドラインや標準規格を公開しています。

ただし、ガイドラインや規格文書の多くは専門用語が多く使いこなすのにノウハウが必要です。また、一口にIoT機器と言ってもそのバリエーションは多く、適切な対策も千差万別です。

どこから手を付けるべきか、お困りの方はぜひオージス総研にお問い合わせください。さまざまな組み込みシステムや制御システムを扱った経験のあるコンサルタントが御社の課題解決をサポートいたします。

オージス総研のセキュリティソリューション紹介ページ

→組み込み機器のセキュリティに関心のある方はこちら

→工場/プラント(制御システム)のセキュリティに関心のある方はこちら

※この記事に掲載されている内容、および製品仕様、所属情報(会社名・部署名)は公開当時のものです。予告なく変更される場合がありますので、あらかじめご了承ください。

関連サービス

-

組み込みセキュリティソリューション

組み込みセキュリティソリューション

製品の大切な資産を守るためには、セキュリティ対策をする必要があります。組み込みセキュリティ対策を支援するソリューションを用意しています。

-

制御システムセキュリティリスク分析

制御システムセキュリティリスク分析

大切な制御システムおよび工場を守るためには、セキュリティリスク分析をする必要があります。詳細版と簡易版のセキュリティリスク分析サービスを用意しています。

-

【IT研修・ラーニング】つながる組み込み機器のセキュリティコースマップ

【IT研修・ラーニング】つながる組み込み機器のセキュリティコースマップ

近年、これまで単独で動いていたさまざまな組み込み機器がネットワークにつながり、セキュリティに真剣に取り組まなければなりません。 この研修では、つながる組み込み機器のセキュリティ上の課題や対策を、具体的にわかりやすくお伝えします。

関連記事一覧

【初学者向け】研修で得られるものとは【セキュリティー】

【初学者向け】研修で得られるものとは【セキュリティー】 Black Hat発表から学ぶ!フィッシング詐欺とアカウント復旧の新たな課題

Black Hat発表から学ぶ!フィッシング詐欺とアカウント復旧の新たな課題 MBSEとは?ドキュメントベースの開発の違いやメリット、期待される効果について解説

MBSEとは?ドキュメントベースの開発の違いやメリット、期待される効果について解説 工場の制御システムを守るためのセキュリティ対策ガイド

工場の制御システムを守るためのセキュリティ対策ガイド 【脅威分析・TVRA】効果的なセキュリティリスク評価のステップ

【脅威分析・TVRA】効果的なセキュリティリスク評価のステップ IoTセキュリティガイドラインとは?目的や概略、推奨されるセキュリティ対策を解説

IoTセキュリティガイドラインとは?目的や概略、推奨されるセキュリティ対策を解説 セキュリティ要件適合評価及びラベリング制度(JC-STAR)とは?概要や評価基準を解説

セキュリティ要件適合評価及びラベリング制度(JC-STAR)とは?概要や評価基準を解説 製造業がMBSEを導入する前に知るべき課題と対策

製造業がMBSEを導入する前に知るべき課題と対策 複雑化する開発にMBSEを。いまこそ導入すべき3つの理由

複雑化する開発にMBSEを。いまこそ導入すべき3つの理由 TinyMLとは?基本概念や実装方法を解説

TinyMLとは?基本概念や実装方法を解説 エッジAIとTinyMLが切り開く可能性

エッジAIとTinyMLが切り開く可能性 時系列分析について実際のデータを例にモデルや活用事例をご紹介

時系列分析について実際のデータを例にモデルや活用事例をご紹介 エッジAIとは?活用事例や導入方法、メリット・デメリットを解説

エッジAIとは?活用事例や導入方法、メリット・デメリットを解説