クラウド利用を見据えたアカウント管理システムの役割と重要機能 <テレワーク時代のアカウント管理(第3回)>

コラム「テレワーク時代のアカウント管理(第3回)」では、クラウド利用を前提とした今後アカウント管理システムにもとめられる要件についてご説明いたします。

第2回ではアカウント管理システムの主要な機能と具体的な導入事例を挙げ、その効果や役割についてお話しました。

これまでのアカウント管理システムは、社内に限定された環境を前提に、オンプレミスアプリケーションやディレクトリサービスのアカウント管理として役割を果たしてきました。しかし、アカウント管理システムが果たしていくべき役割は変化しています。

以前から注目されている働き方改革やクラウドサービスの導入が進む中、迅速なテレワークの導入が近年求められてきました。ロケーションを問わない、多様で効率的な働き方の必要性が高まるにつれて、SaaSを始めとするクラウドサービスはこれまで以上に不可欠なツールとなっています。

このような企業のクラウド活用が進む将来像を見据え、今回はクラウド利用を前提とした今後のアカウント管理システムに求められる要件についてご説明いたします。

クラウドサービスの普及で求められるゼロトラストモデルとアカウント管理

今後、クラウド活用を積極的に推進したい企業にとって、アカウント管理の適正な運用はこれまで以上に重要になります。

SaaSを利用する上でクラウド上に保有する情報資産をいかに保護するかという点において、適正なアカウント管理の運用なくして解決することはできないためです。

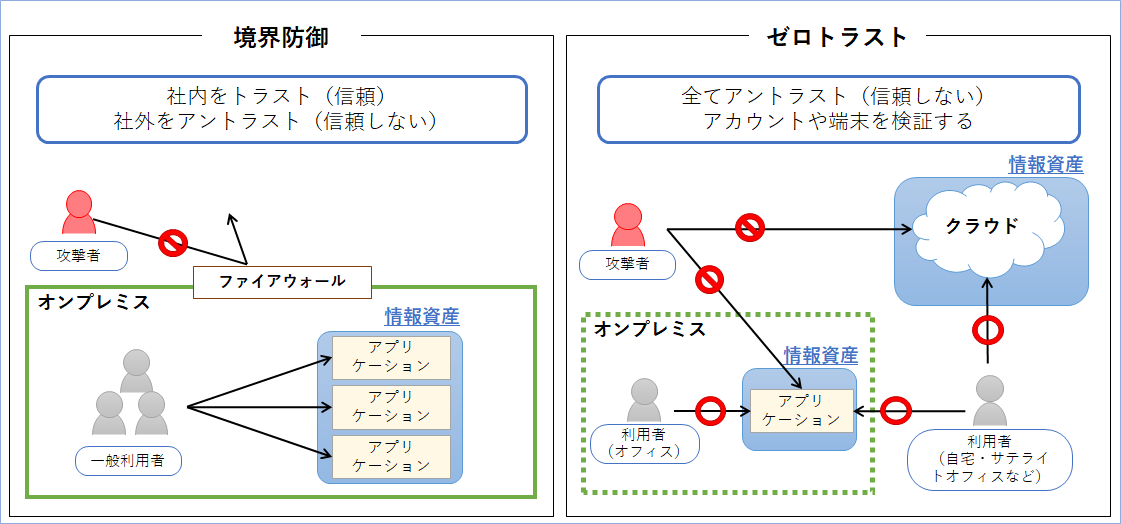

これまでは、情報資産は社内のセグメントで全て維持管理することにより脅威から守ってきました。一例として社内と社外を境界で隔てることで行う対策があります。社内で仕事をするという前提のもと社内と社外の境界にファイアウォールを設置し、社内を「信頼できる」、社外を「信頼できない」と位置付ける境界防御というセキュリティモデルによるものです。

しかしテレワークの普及やSaaSの導入が推進される昨今、情報資産を社外で利用するユースケースが多様化しています。社外からシステムを利用することや情報資産そのものを社外で保有することが求められ、これまでのように境界を明確に定めることは困難です。そのような中、従来のセキュリティモデルを適用するには限界が生じます。

そこで新たなセキュリティモデルとして提唱されているのがゼロトラストです。

ゼロトラストは、全てのアクセスは信頼できないものであるとの前提に立ち、アクセス要求ごとにそれが信頼できるものであるかを検証し許可するというセキュリティモデルです。

図1 境界防御モデルとゼロトラストモデルのイメージ

境界防御モデルの場合には社内の情報資産において、仮にアカウント管理に不備があったとしても社外の攻撃者の侵入を防ぐことで一定の防御が可能です。一方で、情報資産を社外で保有する性質のSaaSにおいては、境界が曖昧となり社内の情報資産と同じようにセキュリティモデルを当てはめることは困難です。

ゼロトラストに従ったセキュリティ対策を講じることでこの問題を解消できますが、そのためには企業のアカウント管理が適正に運用されていることが必要になります。登録済みのアカウントが正しくなければ、アクセスが信頼に足るか正確な検証が行えなくなります。

以上の理由から、クラウドサービスの推進においてアカウント管理はより重要な施策なのです。

クラウドサービスの利用を前提としたアカウント管理システムの要件

企業のクラウド活用が進んでも、アカウント管理システムが担う役割がアカウントのライフサイクル管理である点に変わりありませんが、今後はSaaSとのセキュアなアカウント連携を考慮した機能拡張が必要になります。

SaaSの導入が進む一方で、SaaSに対応したアカウント管理の検討まで追い付いていないという企業は少なくありません。あるいは、既に課題認識は持っており検討を進めているものの、解決するためのベストプラクティスが見つからないという企業もおられるでしょう。今後はSaaSも含めた企業が所有する全てのアカウントをアカウント管理システムで一元管理することが重要になります。

ではSaaSも含めた一元的なアカウント管理システムに必要な要件とはどのようなものか。必要と考えられる3点の要件をご説明します。

■第一の要件:SaaSとセキュアにアカウント連携を実現するためSCIMに対応したアカウントプロビジョニング機能の提供

SCIM(System for Cross-Domains Identity Management)とは、アカウントのセキュアなプロビジョニングを可能にするためのHTTPベースの標準仕様で、インターネットを介したクラウドサービスとのクロスドメイン環境におけるアカウント連携を前提に策定されています。このためSCIMに準拠することでSaaSとのセキュアなプロビジョニングが実現できます。

大半のSaaSはWeb画面もしくはWebAPIからのアカウント管理が主流です。SaaSをアカウント管理システムのような別のシステムとの自動的なアカウント連携を行うにはWebAPIを利用することになりますが、この際SaaSもアカウント管理システムもSCIMに準拠した連携であることが最適です。従って今後のアカウント管理システムには、SCIM対応が求められます。

一方で、SCIMに対応していないSaaSもあるため、そのようなサービスでもプロビジョニングできるよう柔軟な連携方法を備えていると安心です。

■第二の要件:SaaSとのプロビジョニングにおいてリアルタイムな反映処理が可能であること

先に述べたように、ゼロトラストモデルではアクセスごとにそれが信頼し得ることを検証するため、アカウント情報が常に最新かつ正しい情報である必要があります。このためSaaSへのプロビジョニング処理もタイムラグのない反映処理が求められます。ただし、権限の付与には影響せず緊急性が低い属性更新のプロビジョニング処理については、処理負荷や処理時間の分散軽減のため夜間に行うといった検討も必要です。特に多数の更新を伴うプロビジョニング処理であれば、尚更でしょう。

■第三の要件:長期で使用されていないゴーストアカウントの検知機能の提供

SaaSの特徴としてパッケージの買い切りではなく1ユーザーごとに料金が発生するサブスクリプションプランの料金体系が一般的であることから、長期で使用していない、特に使用する必要性のなくなったSaaSのアカウント管理は重要です。

退職や休職に伴うアカウントの無効化や削除は従来のアカウント管理システムでも人事情報を源泉に処理することが可能でしたが、プロジェクトチームからのメンバーの離脱など人事情報に紐づかないイベントに伴うアカウント整理は手作業による運用に委ねられているのが実情です。SaaSの積極的な活用に向けて、アカウント管理システムでゴーストアカウントの検知、あるいは一定期間利用されていないSaaSアカウントの自動無効化機能があると無駄なコストの発生を抑制することができるでしょう。

煩雑化するアカウント管理における解決策とは

クラウド活用の流れに伴い、企業が保有する情報資産はオンプレミス環境からクラウドへと広がっています。加えてSaaSのアカウント管理も必要となり、データ管理やアカウント管理は複雑さが増す一方で、今後さらに煩雑になると予想できます。これを解決する選択肢の一つとしてこれまでにご紹介してきたアカウント管理システムの導入が有効ですが、それ以外にもIDaaS(ID as a Service)の利用も選択肢として挙げられます。

IDaaSとはアカウント管理やアクセス管理をトータルに提供するサービスです。クラウド利用の推進やゼロトラストモデルの実現、管理基盤の所有コストや運用負担の軽減など、様々な要因から導入を検討する企業も出てきています。その中でもMicrosoftが提供するAzure ADは、Officeソフトのクラウド化に向けたMicrosoft365の導入やTeamsといったWeb会議ツールの利用検討などを契機にIDaaSとしての注目度が高まっています。国内で最も馴染みのあるWindows OSとの親和性の高さや豊富なサービスの提供が特徴で、昨今のオンプレとクラウドのハイブリッドな構成を前提としたサービスも提供されています。

では、Azure ADを導入することで得られるメリットとは何でしょうか。あるいは導入する上での課題や考慮すべき事項は何があるでしょうか。さらに、Azure ADを導入した場合アカウント管理システムの位置付けや役割はどのように変化していくのでしょうか。

次回は、Azure ADで実現できることを示し、Azure ADが導入されたアーキテクチャにおけるアカウント管理システムの位置づけなど、将来的なアカウント管理の姿についてお話いたします。

2021年7月30日

執筆者:株式会社オージス総研

事業開発本部 ID/IAMソリューション部

亀村 美佳

※この記事に掲載されている内容、および製品仕様、所属情報(会社名・部署名)は公開時点のものです。予告なく変更される場合がありますので、ご了承ください。

関連サービス

-

ThemiStruct(テミストラクト)-IDM

ThemiStruct(テミストラクト)-IDM

アカウント情報を一元管理するOpenIDMベースのID管理ソリューション

-

ThemiStruct(テミストラクト)-WAM

ThemiStruct(テミストラクト)-WAM

社内外でクラウドサービスをシームレスにつなぐOpenAMベースの認証基盤

-

ThemiStruct(テミストラクト) Identity Platform

ThemiStruct(テミストラクト) Identity Platform

OAuth 2.0に対応した、APIエコノミー時代に求められる統合認証パッケージ

-

アカウント管理システムの導入事例と将来的に果たすべき役割 <テレワーク時代のアカウント管理(第2回)>

前の記事へ

アカウント管理システムの導入事例と将来的に果たすべき役割 <テレワーク時代のアカウント管理(第2回)>

前の記事へ

-

Azure AD導入環境におけるクラウドとオンプレミスのアカウント管理の実現と課題 <テレワーク時代のアカウント管理(第4回)>

次の記事へ

関連記事一覧

IdP(IDプロバイダー)とは?SP(サービスプロバイダー)との役割と違いやメリットについて解説

IdP(IDプロバイダー)とは?SP(サービスプロバイダー)との役割と違いやメリットについて解説 パスワードレス認証とは?認証の種類と仕組み、メリットと注意点について解説

パスワードレス認証とは?認証の種類と仕組み、メリットと注意点について解説 ID管理とは? 重要性やメリット、ID管理システム導入のポイントについて解説

ID管理とは? 重要性やメリット、ID管理システム導入のポイントについて解説 ID管理の業務負荷を軽減する「認証基盤」とは?4つの機能と導入時の課題について解説

ID管理の業務負荷を軽減する「認証基盤」とは?4つの機能と導入時の課題について解説 多要素認証(MFA)とは?セキュリティ向上に貢献できる理由や認証方式の種類について解説

多要素認証(MFA)とは?セキュリティ向上に貢献できる理由や認証方式の種類について解説 シングルサインオン(SSO)認証とは?仕組み、認証方式の種類、メリットや認証連携のパターン

シングルサインオン(SSO)認証とは?仕組み、認証方式の種類、メリットや認証連携のパターン パスワードレス認証を実現するFIDO2認証<不正ログインの脅威と対策(第4回)>

パスワードレス認証を実現するFIDO2認証<不正ログインの脅威と対策(第4回)> 多要素認証に用いられる認証方式<不正ログインの脅威と対策(第3回)>

多要素認証に用いられる認証方式<不正ログインの脅威と対策(第3回)> 今、求められている不正ログイン対策とは<不正ログインの脅威と対策(第2回)>

今、求められている不正ログイン対策とは<不正ログインの脅威と対策(第2回)> Webサービスに潜む不正ログインの脅威<不正ログインの脅威と対策(第1回)>

Webサービスに潜む不正ログインの脅威<不正ログインの脅威と対策(第1回)> Azure AD導入環境におけるクラウドとオンプレミスのアカウント管理の実現と課題 <テレワーク時代のアカウント管理(第4回)>

Azure AD導入環境におけるクラウドとオンプレミスのアカウント管理の実現と課題 <テレワーク時代のアカウント管理(第4回)> アカウント管理システムの導入事例と将来的に果たすべき役割 <テレワーク時代のアカウント管理(第2回)>

アカウント管理システムの導入事例と将来的に果たすべき役割 <テレワーク時代のアカウント管理(第2回)> 急拡大するテレワーク時代に不可欠なアカウント管理 <テレワーク時代のアカウント管理(第1回)>

急拡大するテレワーク時代に不可欠なアカウント管理 <テレワーク時代のアカウント管理(第1回)> エンタープライズ向けOpenAMパッケージ「ThemiStruct-WAM」 <OpenAMによるシングルサインオン(第4回)>

エンタープライズ向けOpenAMパッケージ「ThemiStruct-WAM」 <OpenAMによるシングルサインオン(第4回)> OpenAMの注目機能「多要素/リスクベースの認証」と「OpenID Connect」 <OpenAMによるシングルサインオン(第3回)>

OpenAMの注目機能「多要素/リスクベースの認証」と「OpenID Connect」 <OpenAMによるシングルサインオン(第3回)> OpenAMのコア機能「ポリシーベースのアクセス管理」と「SAMLフェデレーション」 <OpenAMによるシングルサインオン(第2回)>

OpenAMのコア機能「ポリシーベースのアクセス管理」と「SAMLフェデレーション」 <OpenAMによるシングルサインオン(第2回)> OpenAMを使ったシングルサインオン(SSO)の仕組み <OpenAMによるシングルサインオン(第1回)>

OpenAMを使ったシングルサインオン(SSO)の仕組み <OpenAMによるシングルサインオン(第1回)> テミストラクトサポートサービスについて

テミストラクトサポートサービスについて 認証関連技術の解説

認証関連技術の解説 パートナー

パートナー