多要素認証(MFA)とは?セキュリティ向上に貢献できる理由や認証方式の種類について解説

Webサービスやクラウドサービスをビジネスでも利用することが増えています。利便性が高まったのと同時に不正アクセスなどのセキュリティリスクも高まってきています。サービスを利用する際にログインを行いますが、そのログインに対してのセキュリティ対策の1つに「多要素認証」があります。「多要素認証」とは何か、どのような仕組みで、どういったメリットがあるか解説いたします。

統合認証基盤「ThemiStruct Identity Platform」を活用して多要素認証を実現する方法

統合認証基盤「ThemiStruct IP」を活用して多要素認証(パスワードレス)を実現する方法・手順を解説したPDF資料がダウンロードできます。

多要素認証(MFA)とは

多要素認証(MFA)とは

多要素認証とは、2つ以上の異なる認証要素を組み合わせた認証のことです。英語では Multi Factor Authentication と記載され、省略してMFAと記載されることもあります。

認証要素には、「知識情報」「所持情報」「生体情報」の3種類があります。

例えば、IDとパスワードでログインしている場合は、知識情報のみを利用した認証となります。

多要素認証では、IDとパスワードのみ利用するような1つの認証要素による認証方法に比べて、2つ以上の認証要素を利用し本人確認をするため、よりセキュアな認証となります。

情報漏洩により外部に漏れてしまったパスワード(知識情報)を利用して攻撃者が不正アクセスを行った際に、多要素認証であれば、攻撃者はパスワード(知識情報)以外の認証要素を準備できないため、攻撃を防ぐことができます。

「認証の三要素」とは?

それぞれの認証要素について解説します。

・知識情報

知識情報とは、本人だけが知っている情報を指します。

パスワード、PINコード、秘密の質問などがこれにあたります。

・所持情報

所持情報とは、本人しか持っていないものを指します。

キャッシュカード、ICカード、SMSやメールで通知されるワンタイムパスワード、スマートフォンアプリケーションに表示されるワンタイムパスワード、ワンタイムパスワードを表示する専用のハードウェアトークンなどがこれにあたります。

・生体情報

生体情報とは、本人の生体的特徴に関する情報を指します。

指紋、静脈などがこれにあたります。スマートフォンで使われる顔認証も生体情報を利用した認証になります。

表1:認証要素比較表

|

|

|

|

| 認証要素 | 知識情報 | 所持情報 | 生体情報 |

| 内容 | 本人だけが知っている情報 | 本人しか持っていないもの | 本人の生体的特徴に関する情報 |

| 例 | ・パスワード ・PINコード ・秘密の質問 |

・スマートフォン ・ワンタイムパスワード ・ハードウェアトークン |

・指紋 ・静脈 ・顔 |

多要素認証の仕組み

多要素認証では、認証要素ごとに事前にサービスに登録された本人であることの確認を行い、それら全てで本人性が確認されて初めて、認証が完了します。

それぞれの認証要素の本人性確認の仕組みについて、いくつか取り上げて説明します。

知識情報のパスワード認証の場合は、認証サーバーにあらかじめ登録されたパスワードと入力されたパスワードが一致していることを確認します。

所持情報のワンタイムパスワード認証で、ショートメールを用いて通知するワンタイムパスワードの場合は、認証サーバー側でワンタイムパスワードを生成し、生成したワンタイムパスワードと入力されたワンタイムパスワードが一致することを確認します。

生体情報の指紋認証や顔認証の場合、生体情報を読み取る機器において、事前に登録した指紋や顔の情報と、読み取った指紋や顔の情報が一致していることを確認します。

それぞれ、情報が一致していることにより、本人性の確認がなされます。

二段階認証(多段階認証)と二要素認証(多要素認証)の違い

多要素認証において、よく利用されているのが、2つの要素で認証を行う二要素認証です。

二要素認証と似た言葉として二段階認証という言葉があります。それぞれの内容と違いを解説します。

二要素認証(多要素認証)とは

二要素認証とは、「知識情報」「所持情報」「生体情報」の3つの認証要素の内、2つの要素を利用して認証する方式を指します。

例えば、ID、パスワード、ワンタイムパスワードを入力することで認証が完了するようなケースは二要素認証です。

二要素認証は多要素認証に含まれ、二要素よりも多いものを含め多要素認証と言います。

二段階認証(多段階認証)とは

二段階認証とは、2段階に分けて認証を行う方式を指します。

例えば、IDとパスワードの入力後に画面遷移し、遷移後の画面で秘密の質問への回答を入力することで、認証が完了するようなケースは二段階認証です。

上記例のような二段階認証は、知識情報の認証要素しか利用していないので、多要素認証ではありません。

二段階よりも多いものを含め、多段階認証と言います。

二要素認証と二段階認証の違い

最も重要な違いは、認証要素を2つ必要とするか、しないかです。

二要素認証では、2つの認証要素を要求するため、二段階に分かれることが多く、二段階認証と混同されがちです。しかし、認証要素が2つあれば1段階で認証を行っても二要素認証となります。

二段階認証では、認証要素は1つでも、二段階で認証を行う場合は、二段階認証となります。

二段階で認証を行うケースで、要求される認証要素が2つある場合は、二要素認証かつ二段階認証となります。

よりセキュアな認証は、二要素認証を含む、多要素認証となります。

統合認証基盤「ThemiStruct Identity Platform」を活用して多要素認証を実現する方法

統合認証基盤「ThemiStruct IP」を活用して多要素認証(パスワードレス)を実現する方法・手順を解説したPDF資料がダウンロードできます。

なぜ多要素認証が重要視させているかの理由・背景

パスワード認証だけだと不正アクセスに弱い

1つの認証要素を利用した認証においては、認証要素としてパスワードなどの知識情報を利用するケースが一番普及した方式となります。しかし、知識情報には、総当たり攻撃などに弱く漏洩の危険性が高いという特徴があります。

そのため、1つの認証要素だけでは、セキュリティリスクを軽減することは困難です。そこで、セキュリティリスクを軽減するために、2つ以上の認証要素を組み合わせていくことが重要となります。多要素認証であれば、万が一パスワードが漏洩してもワンタイムパスワードや生体認証が必要となるため、不正ログインを防ぐことができるのです。

パスワード管理においてセキュリティと利便性の両立が求められている

パスワード管理はセキュリティと利便性の両立に課題があります。

セキュリティを考えた際にパスワードは、サービスごとに使い回しをすることなく、長くて複雑な文字列で設定している状態が理想的です。

しかし、管理するパスワードが増えるに従い、管理にかかる労力も増えていきます。そのため、パスワードの使い回しをする、安易なパスワードを設定するなど好ましくない状況が発生します。

昨今、Microsoft 365(旧 Office 365)やSalesforce、AWS、Azureなどのクラウドサービスの利用が増えてきています。また、テレワークも増加しており、VPN接続やリモートデスクトップを利用した接続なども増加傾向にあります。

それに伴い、クラウドサービスを利用する際やリモート接続をする際の、管理が必要なパスワードも増えてきています。そのため、先ほど記載したパスワード管理の好ましくない状況が発生し、攻撃者からの不正ログイン、アカウントの乗っ取りなどのセキュリティリスクの増大が懸念されます。

そのようなセキュリティリスクを軽減するために、多要素認証が有効となります。

多要素認証がセキュリティや利便性向上に貢献できる理由

所持情報や生体情報など本人しか持ち得ないものを利用しているため

不正ログインの原因の90%以上はパスワードにあります。パスワードのみの認証に対しては、漏洩したパスワードを利用した攻撃や、よく使われるパスワード文字列で試行する攻撃、一文字ずつ文字列を変更していき総当たりでパスワードを試す攻撃など多くの攻撃手法があり、パスワードだけでは十分な安全性を確保できなくなっています。

そこで、パスワードのみの認証から、SMSやメールで通知されるワンタイムパスワード、スマートフォンアプリケーションに表示されるワンタイムパスワードなどの所持情報による認証や、本人しか持ち得ない指紋認証や顔認証などの生体情報による認証も追加することで、セキュリティを強化することができます。

攻撃者が知識情報であるパスワードを不正に取得していても、ワンタイムパスワードを発行するものを所持していなければ、ワンタイムパスワードを入力できず、もしくは本人と同じ生体情報ではないため、2つ目の認証要素を突破することができません。

そのため、認証に多要素を要求することが、セキュリティの強化につながります。

パスワード管理の必要性を無くしているため

Webサービスやクラウドサービスの利用増加に伴うアカウントの増加により、それらに紐づくパスワードの増加により、パスワード管理のセキュリティと利便性の両立が難しくなってきています。

セキュアなパスワード管理の手間を惜しんで、パスワードの使い回しや安易な文字列によるパスワード設定を行うなど、セキュリティを犠牲にして利便性を取るケースが発生しています。

そこで、知識情報のパスワードではなく、多要素認証の認証要素の内、本人確認を行うことができるスマートフォンなどの所持情報、指紋や顔などの生体情報の2つを利用し、認証します。そうすることで、パスワード管理の必要性がなくなり利便性が向上し、また2つの認証要素を利用した多要素認証によりセキュリティを強化でき、セキュリティと利便性の両立を図ることができます。

例えば、あるクラウドサービスに対してユーザーがIDを入力すると、所持しているスマートフォンにて本人確認を求められ、指紋認証や顔認証により認証を完了させます。その後、認証が完了したことをWebサービスやクラウドサービスへ連携することで、サービスを利用できるようになるケースです。

このケースにおいては、知識情報の管理が不要で、ユーザーの利便性が高く、加えて攻撃者は認証器も所持しておらず、生体情報もないため、不正ログインをすることができません。

統合認証基盤「ThemiStruct Identity Platform」を活用して多要素認証を実現する方法

統合認証基盤「ThemiStruct IP」を活用して多要素認証(パスワードレス)を実現する方法・手順を解説したPDF資料がダウンロードできます。

多要素認証で活用される認証方式の種類と組み合わせの具体例

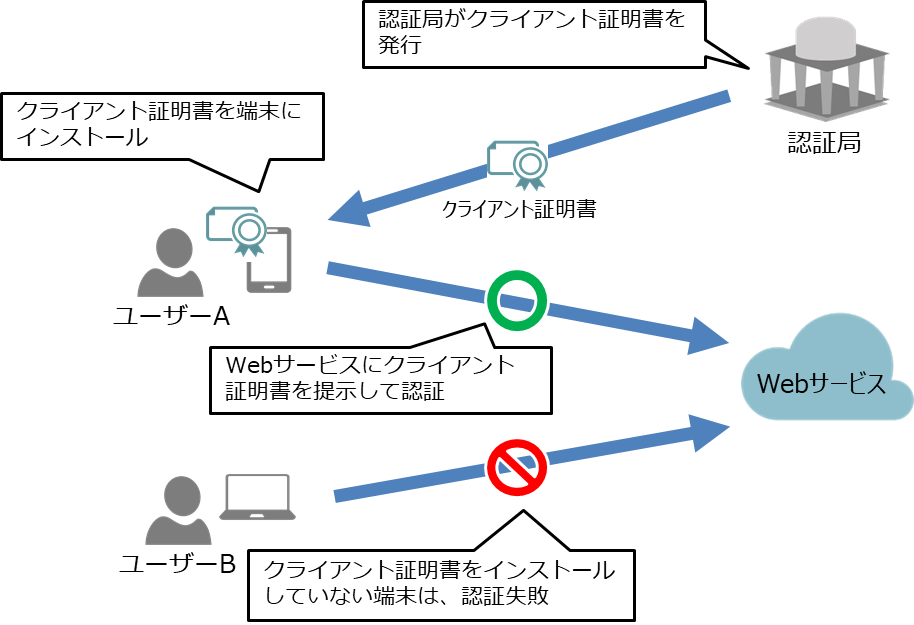

クライアント証明書による認証と組み合わせの具体例

クライアント証明書認証は、Webサービスへのログインをクライアント証明書がインストールされたデバイスのみに制限することができます。

クライアント証明書は、SSL/TLS暗号化通信においてユーザーを認証するために発行される電子証明書です。類似の電子証明書にサーバー証明書がありますが、サーバー証明書はWebサイトの運営者の実在証明を行うためにユーザーに提示されるのに対して、クライアント証明書はユーザーが正規ユーザーであることを証明するためにWebサイトに提示されます。

クライアント証明書は、認証局が発行します。認証局には、第三者機関から認定された事業者が運営するパブリック認証局と、組織や企業が独自に構築して運用するプライベート認証局の2種が存在します。ユーザーは、認証局が発行したクライアント証明書を自身が使用しているデバイスにインストールし、Webサービスアクセス時にインストールしたクライアント証明書をWebサービスに提示することで認証します。

図1:クライアント証明書認証のイメージ

これらの特徴からクライアント証明書認証は、ユーザーが使用する端末を管理、統制できる企業で利用されることが多いです。

例えば、社外から社内ネットワークへVPN接続する際に、ID・パスワード認証だけでなく、クライアント証明書を要求することで、特定の端末のみ社外から社内ネットワークへ接続できるように制限することができます。

ワンタイムパスワードによる認証と組み合わせの具体例

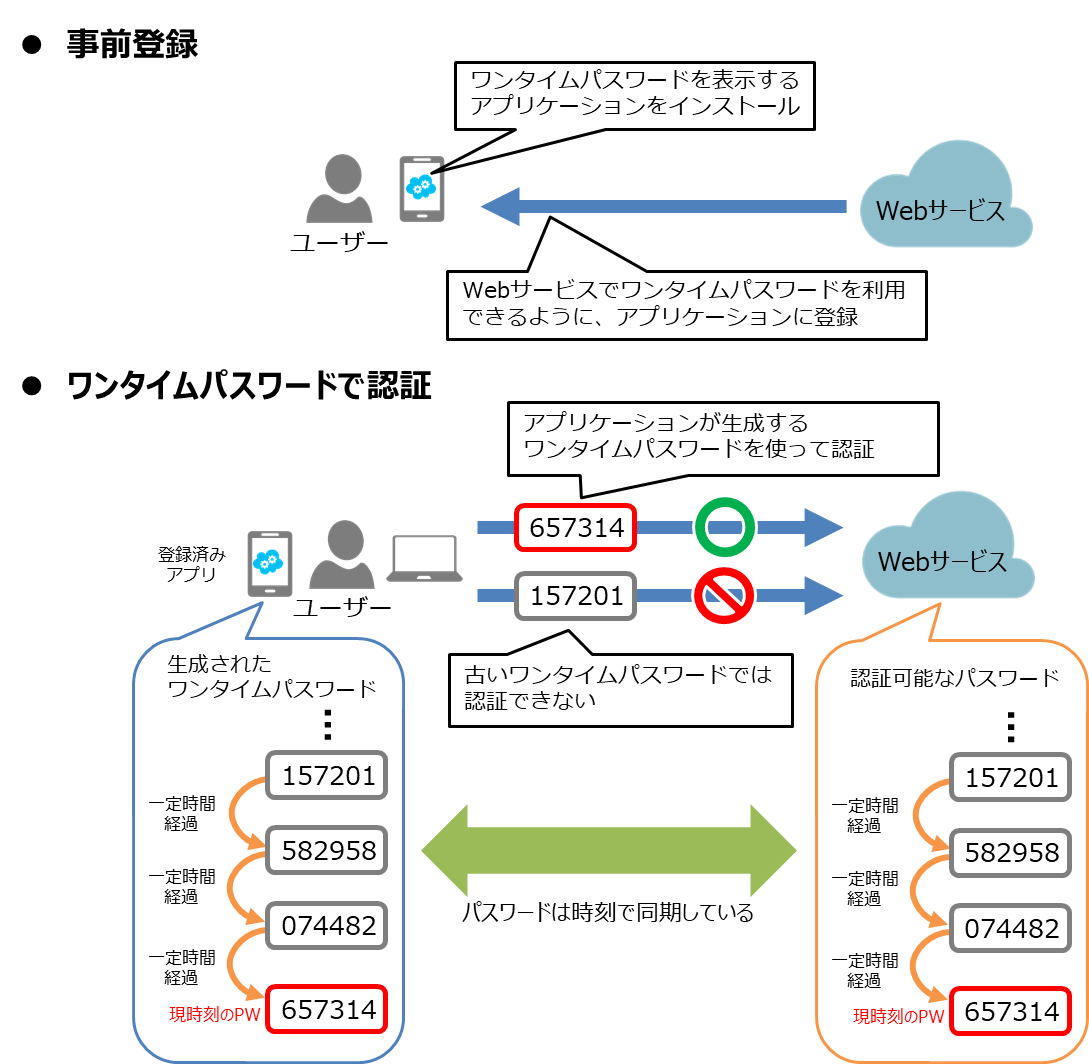

ワンタイムパスワードは、一度のみ使用できる使い捨てのパスワードです。ワンタイムパスワードを使った認証方式には以下のような方式があります。

・アプリケーション利用型

一定時間ごとに生成されるワンタイムパスワードを使用する方式です。 iOSやAndroidにて、ワンタイムパスワードを生成するアプリケーションなどが利用されます。 時刻を基に生成するワンタイムパスワードは、認証を行うWebサービス側と同期しているため、ユーザーはアプリケーションなどで生成されたワンタイムパスワードを使って認証することができます。

利用前にはアプリケーションに、対象のWebサービスのワンタイムパスワードが生成できるように登録する必要があります。

図2:TOTP認証のイメージ

統合認証基盤「ThemiStruct Identity Platform」を活用して多要素認証を実現する方法

統合認証基盤「ThemiStruct IP」を活用して多要素認証(パスワードレス)を実現する方法・手順を解説したPDF資料がダウンロードできます。

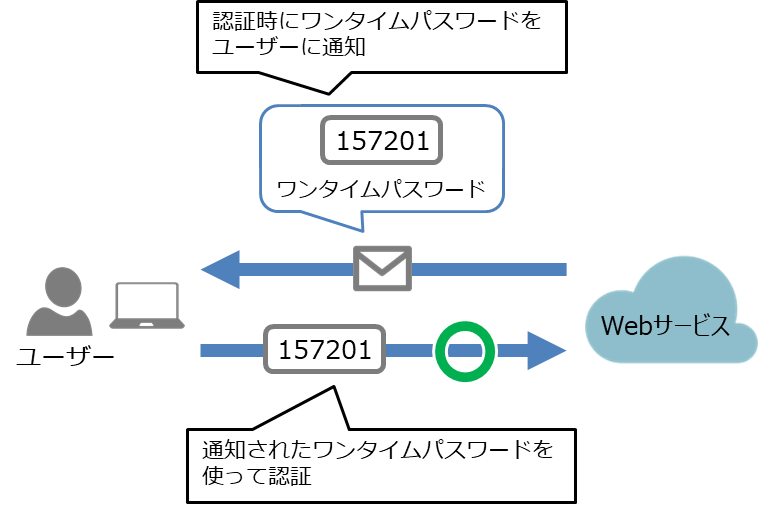

・メール(SMS)通知型

メールやSMSでワンタイムパスワードをユーザーに通知する方式です。

ワンタイムパスワードは、認証ごとに新しいワンタイムパスワードが発行され、ユーザーに通知されます。また、この方式のワンタイムパスワードには、数分間の有効期限が設定されていることが一般的です。ユーザーは、通知されたワンタイムパスワードを有効期限内に使用して認証を行います。

図3:ワンタイムパスワード認証(通知型)のイメージ

ワンタイムパスワードはスマートフォンがあれば利用できるため、利用するハードルが低くB2C向けのサービスでも普及しています。

ID・パスワード認証と組み合わせて利用されるケースが多いです。

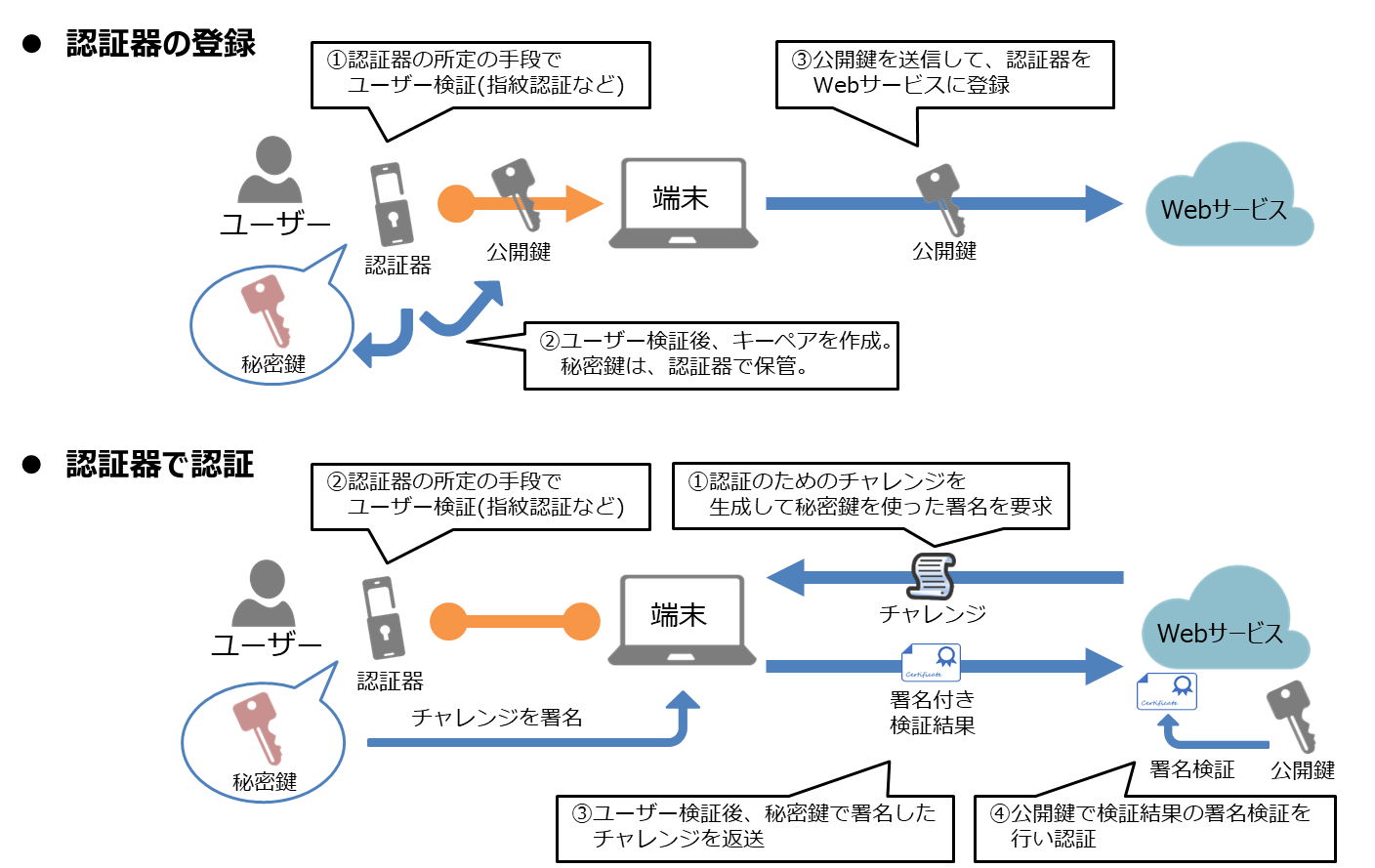

FIDO2による認証と組み合わせの具体例

FIDO2とは、FIDO Allianceによって制定されたパスワードに依存しない認証を実現するための技術仕様です。FIDO2では、FIDO2対応のブラウザと認証器を使用することで認証を行います。

認証器は、ユーザーの本人性を検証するデバイスで、PCなど端末に埋め込まれている内蔵タイプと、端末に接続して使用する外付けタイプのものが存在します。ユーザー検証は認証器指定の方法で行われます。例えば、指紋や顔等の生体認証などです。

FIDO2認証には、デジタル署名の技術が使用されており、認証器の「登録」と認証器を使った「認証」の二つのシーケンスを経て認証を行います。認証器の「登録」でキーペアを作成し、認証器の「認証」では認証器が秘密鍵で作成した署名をWebサービスが検証することで認証を行います。

図4:FIDO2認証のイメージ

FIDO2を利用した認証の例は、パスワードレス認証です。パスワードレス認証では、認証器という「所持情報」と、認証器に読み込ませる「生体情報」を利用するため、他の認証と組み合わせなくても、多要素認証となります。

リスクベース認証と組み合わせの具体例

リスクベース認証は、Webサービスにアクセスしてきたユーザー情報を基に不正アクセスのリスクを判定し、高リスクと判断されたユーザーには追加認証を課すことができる認証方式です。

リスク判定に使われるユーザー情報には、アクセス元IPアドレス、位置情報、時刻、使用しているOS、Webブラウザなどがあります。

例えば、普段と異なるWebブラウザを使用した場合や、深夜に普段と異なる場所からWebサービスを利用した場合などに、ユーザーにID/PW認証に加えてワンタイムパスワード認証など他の認証要素を利用した追加の認証を要求することができます。

リスクベース認証は、高リスクと判断されたユーザーにセキュリティレベルの高い認証を課すことができるという点で不正ログイン対策として有効です。逆に、信用度の高いユーザーには追加認証が発生しないため、認証におけるユーザビリティの低下を抑制しながらWebサービスのセキュリティレベルを向上させることができます。

統合認証基盤「ThemiStruct Identity Platform」を活用して多要素認証を実現する方法

統合認証基盤「ThemiStruct IP」を活用して多要素認証(パスワードレス)を実現する方法・手順を解説したPDF資料がダウンロードできます。

多要素認証システムの選び方ポイント

多要素認証システムの選び方のポイントについて解説します。

自社にあった認証方法に対応したものを選ぶ

多要素認証の所持情報や生体情報を利用する場合は、自社のルールなどを考慮し導入可能なものを選定します。

例えば、自社のルールで業務中のスマートフォンの利用が禁止されている場合、スマートフォンへワンタイムパスワードをSMSで通知するような方式は選択できません。そのようなケースでは、YubiKeyのような専用のUSB型認証器を利用する方法があります。その他には、ICチップが埋め込まれた社員証なども利用できます。

端末を紛失した場合に備えた対策をする

多要素認証において、「所持情報」としての機器や「生体情報」を読み取る機器を利用している場合、所有している機器を紛失したり、盗難にあったりすると認証ができなくなります。

機器の紛失・盗難を防ぐための社内の運用ルールを決めたり、スマートフォンであれば紛失・盗難があった場合に遠隔操作でロックかけたり、必要な対策を講じることができるかを確認します。

利便性の高いものを選ぶ

多くの認証要素を組み込むと、ユーザーの負担が高くなり利便性が低くなります。そのため、利便性を損なわないように検討する必要があります。

例えば、多要素認証とシングルサインオンを組み合わせれば、多要素であっても一度の認証ですむため、利便性を確保することができます。

多要素認証を設定するには

多要素認証を実現するためには、どのように検討し実施していけばよいかを解説します。

クラウドサービスのアカウントごとに多要素認証を設定する

企業でよく利用されているMicrosoft 365(旧 Office 365)やSalesforceなどのクラウドサービスの多くは多要素認証の設定が可能です。

最初のステップとして、よく利用しているサービスで、不正アクセスをされた時に影響の大きいサービスから設定をしていくことをお勧めします。

次に対象のサービスが増えてきた際には、シングルサインオン(SSO)による認証統合を検討することをお勧めします。対象のサービスが増えてくると、Webサービスやクラウドサービスごとに多要素認証の設定が必要となり、ユーザーはサービスにアクセスするたびに認証操作が必要となるためです。認証統合することで設定の手間が軽減され、ユーザーの認証操作が1回で済み、利便性が向上します。

自社サービスには多要素認証のソフトウェアを導入する

自社サービスの場合、パスワードなどの知識情報のみの認証にしか対応しておらず、多要素認証に対応していない場合があります。その場合、認証に関する機能を多要素認証に対応したソフトウェアに置き換え、自社サービスに適用することをお勧めします。

ThemiStruct Identity Platformは多要素認証を活用できる統合認証基盤

オージス総研が提供する ThemiStruct(テミストラクト)Identity Platform はB2B / B2Cサービスの顧客向けサイトの認証・認可、ID管理を提供する統合認証基盤です。

多要素認証だけでなく、シングルサインオン(SSO)やソーシャルメディアを使ったソーシャルログインも提供しています。

当社では統合認証基盤の導入において上流工程~移行・リリースまでのフルサポート、特定工程のみに限定した部分サポートなど、お客様のニーズやご予算に応じた導入支援が可能です。

これまで当社が十数年にわたり統合認証基盤の開発・構築・運用に取り組んできた実績を基に、導入段階から本稼働後の運用段階に至るまでお客様が抱える課題に対して、安心・確実・迅速なサポートを提供できます。

統合認証基盤「ThemiStruct Identity Platform」を活用して多要素認証を実現する方法

統合認証基盤「ThemiStruct IP」を活用して多要素認証(パスワードレス)を実現する方法・手順を解説したPDF資料がダウンロードできます。

※本記事において、掲載・表示されている会社名、商品・サービス名およびロゴは、各社の登録商標または商標です。

2022年5月10日

※この記事に掲載されている内容、および製品仕様、所属情報(会社名・部署名)は公開当時のものです。予告なく変更される場合がありますので、あらかじめご了承ください。

関連サービス

-

ThemiStruct(テミストラクト)Identity Platform

ThemiStruct(テミストラクト)Identity Platform

ECサイトやWeb API利用のための、ID統合・アクセスコントロールを実現する統合認証基盤

-

ThemiStruct(テミストラクト)総合サイト

ThemiStruct(テミストラクト)総合サイト

いつでもどこでも、安心に、快適にアイデンティティ管理 と認証・認可を実現する統合認証ソリューション「ThemiStruct」をご紹介する総合サイトです。

関連記事一覧

IdP(IDプロバイダー)とは?SP(サービスプロバイダー)との役割と違いやメリットについて解説

IdP(IDプロバイダー)とは?SP(サービスプロバイダー)との役割と違いやメリットについて解説 パスワードレス認証とは?認証の種類と仕組み、メリットと注意点について解説

パスワードレス認証とは?認証の種類と仕組み、メリットと注意点について解説 ID管理とは? 重要性やメリット、ID管理システム導入のポイントについて解説

ID管理とは? 重要性やメリット、ID管理システム導入のポイントについて解説 ID管理の業務負荷を軽減する「認証基盤」とは?4つの機能と導入時の課題について解説

ID管理の業務負荷を軽減する「認証基盤」とは?4つの機能と導入時の課題について解説 シングルサインオン(SSO)認証とは?仕組み、認証方式の種類、メリットや認証連携のパターン

シングルサインオン(SSO)認証とは?仕組み、認証方式の種類、メリットや認証連携のパターン パスワードレス認証を実現するFIDO2認証<不正ログインの脅威と対策(第4回)>

パスワードレス認証を実現するFIDO2認証<不正ログインの脅威と対策(第4回)> 多要素認証に用いられる認証方式<不正ログインの脅威と対策(第3回)>

多要素認証に用いられる認証方式<不正ログインの脅威と対策(第3回)> 今、求められている不正ログイン対策とは<不正ログインの脅威と対策(第2回)>

今、求められている不正ログイン対策とは<不正ログインの脅威と対策(第2回)> Webサービスに潜む不正ログインの脅威<不正ログインの脅威と対策(第1回)>

Webサービスに潜む不正ログインの脅威<不正ログインの脅威と対策(第1回)> Azure AD導入環境におけるクラウドとオンプレミスのアカウント管理の実現と課題 <テレワーク時代のアカウント管理(第4回)>

Azure AD導入環境におけるクラウドとオンプレミスのアカウント管理の実現と課題 <テレワーク時代のアカウント管理(第4回)> クラウド利用を見据えたアカウント管理システムの役割と重要機能 <テレワーク時代のアカウント管理(第3回)>

クラウド利用を見据えたアカウント管理システムの役割と重要機能 <テレワーク時代のアカウント管理(第3回)> アカウント管理システムの導入事例と将来的に果たすべき役割 <テレワーク時代のアカウント管理(第2回)>

アカウント管理システムの導入事例と将来的に果たすべき役割 <テレワーク時代のアカウント管理(第2回)> 急拡大するテレワーク時代に不可欠なアカウント管理 <テレワーク時代のアカウント管理(第1回)>

急拡大するテレワーク時代に不可欠なアカウント管理 <テレワーク時代のアカウント管理(第1回)> エンタープライズ向けOpenAMパッケージ「ThemiStruct-WAM」 <OpenAMによるシングルサインオン(第4回)>

エンタープライズ向けOpenAMパッケージ「ThemiStruct-WAM」 <OpenAMによるシングルサインオン(第4回)> OpenAMの注目機能「多要素/リスクベースの認証」と「OpenID Connect」 <OpenAMによるシングルサインオン(第3回)>

OpenAMの注目機能「多要素/リスクベースの認証」と「OpenID Connect」 <OpenAMによるシングルサインオン(第3回)> OpenAMのコア機能「ポリシーベースのアクセス管理」と「SAMLフェデレーション」 <OpenAMによるシングルサインオン(第2回)>

OpenAMのコア機能「ポリシーベースのアクセス管理」と「SAMLフェデレーション」 <OpenAMによるシングルサインオン(第2回)> OpenAMを使ったシングルサインオン(SSO)の仕組み <OpenAMによるシングルサインオン(第1回)>

OpenAMを使ったシングルサインオン(SSO)の仕組み <OpenAMによるシングルサインオン(第1回)> テミストラクトサポートサービスについて

テミストラクトサポートサービスについて 認証関連技術の解説

認証関連技術の解説 パートナー

パートナー