今、求められている不正ログイン対策とは<不正ログインの脅威と対策(第2回)>

コラム「不正ログインの脅威と対策(第2回)」では、第1回で紹介した不正ログインの攻撃手口に対しての具体的な対策について解説します。

ユーザーによる不正ログイン対策の負担

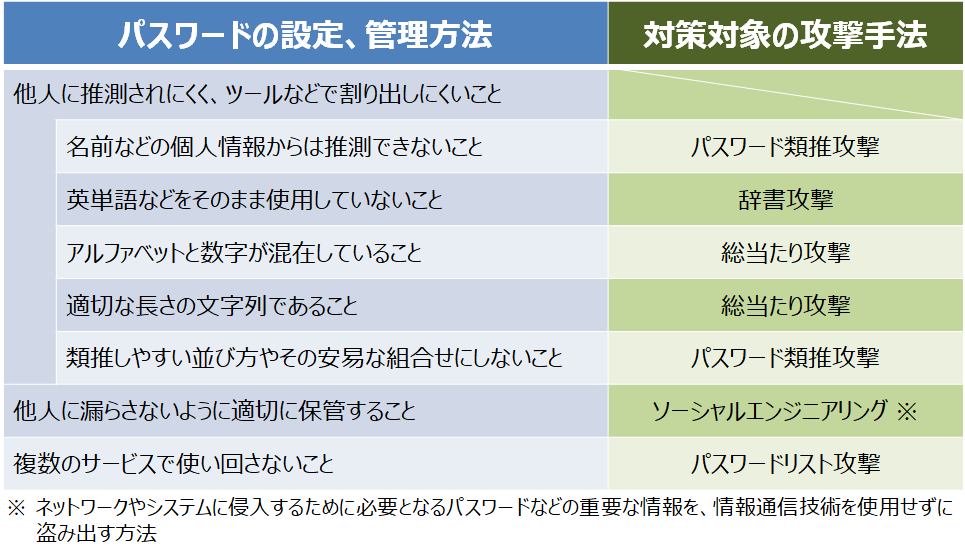

第1回で説明した通り、現在、Webサービスのユーザーには、不正ログインの攻撃を受けないよう最大限のセキュリティ意識をもってWebサービスを利用することが求められています。特に第1回で取り上げた代表的な不正ログインの攻撃手法を防止するためには、パスワードの適切な設定と管理が重要となります。総務省が公開している「国民のための情報セキュリティサイト」では、適切なパスワードの設定と管理方法が紹介されており、代表的な不正ログイン攻撃の対策となっていることが分かります。

図1 適切なパスワードの設定と管理の方法

出典:総務省「国民のための情報セキュリティサイト」(外部サイト)を基に作成

しかし、インターネットサービスの需要が拡大している現状、1人のユーザーが利用するWebサービスの数は増加する一方です。そのような中、パスワード管理による不正ログインの対策を利用しているすべてのWebサービスで徹底することは、ユーザーにとって大きな負担となります。加えて、パスワード管理による不正ログイン対策は、第1回で取り上げた攻撃手法の1つである「フィッシング」の対策にはならない、という点も懸念として挙げられます。「フィッシング」の対策は、現在アクセスしているWebページが正規のWebページかどうかを判断する、もしくは、偽サイトにアクセスしないよう注意する、といったユーザー自身による自衛策が求められます。

このように、ユーザーによる不正ログイン対策は、総じてユーザーの注意力に依存しており、ユーザーがWebサービスを利用するにあたって大きな負担となります。そのため、不正ログイン対策を行っているユーザーであっても、その負担から次第に対策が煩雑となり、結果、不正ログイン攻撃を受けてしまう、というリスクも考えられます。

サービス事業者による対策

サービス事業者には、ユーザー負担を軽減しつつ不正ログインのリスクを低減できるサービスの提供が求められています。この章では、ユーザー負担を軽減するサービス事業者側の不正ログイン対策の一例を解説します。

■ パスワードポリシーによる危険なパスワード設定の防止

ユーザーがパスワードに使用できる最少文字数や英数字、記号等の文字種の組み合わせ、および使用禁止ワードなどの条件をパスワードポリシーとして設定し、ユーザーが「総当たり攻撃」、「辞書攻撃」、「パスワード類推攻撃」を受ける可能性が高い危険なパスワードを設定できないようにします。

ただし、あまりに厳しいパスワードポリシーを設定すると、Webサービスのユーザビリティ低下を招いてしまいます。安全だと言われるパスワードポリシーに関しては議論が繰り返されており、常に変化し続けていますので、サービス事業者はその動向を確認したうえでパスワードポリシーを規定するべきでしょう。一例を紹介しますと、NISC(内閣サイバーセキュリティセンター)が発行した「インターネットの安全・安心ハンドブックVer 4.10」では、

「英大文字小文字+数字+記号混じりで10桁以上を安全圏として推奨します」

としています。(出典:NISC「インターネットの安全・安心ハンドブックVer 4.10」(外部サイト))その他、近年パスワードにパスフレーズを設定するとセキュリティが強固になる、という提言がなされています。パスフレーズとは、単語を組み合わせて作成した意味を持つ文章のことです。(例「I live in Osaka I like Takoyaki」)

パスフレーズは、一般的なパスワードより文字数が多く、かつ覚えやすい、というメリットがあります。そのため、ユーザーがパスフレーズを設定できるように、

「使用可能な最大文字数を多くする」

「半角スペースを使用可能にする」

というパスワードポリシーを設定することも不正ログイン対策の一案となります。

また、「インターネットの安全・安心ハンドブックVer 4.10」ではパスワードの定期変更に関して以下のように言及しており、基本的には変更不要であるとされています。

「十分に複雑で使い回しのないパスワードを設定し、実際にパスワードを破られアカウントを乗っ取られたり、サービス側から流出したりした事実が無いのならば、基本的にパスワードを変更する必要はありません。」

「むしろ、パスワードの基準を定めず、定期的な変更のみを要求することで、パスワードが単純化したり、ワンパターン化したり、サービス間で使い回しするようになることの方が問題となります。」

十分なパスワードポリシーが設定されているWebサービスにおいては、パスワードの定期変更が逆にセキュリティリスクになる可能性がありますので、安易にユーザーにパスワードの定期変更を要求するべきではないと言えます。

■ アカウントロックによるログイン試行回数の制限

Webサービスへのログイン時にパスワードを一定回数間違えた場合に対象アカウントを一定時間ロックしてログイン不可とすることで、「総当たり攻撃」、「辞書攻撃」、「パスワード類推攻撃」といった攻撃者が繰り返しログイン試行する不正ログイン攻撃を抑制します。

アカウントロックは、ログイン試行回数が膨大になる「総当たり攻撃」に対して特に効果的ですが、「パスワードリスト攻撃」のようなログイン試行回数の少ない攻撃に対しては、その防御効果は低いです。このようにアカウントロックは、不正ログイン攻撃に有効な対策ではありますが万能ではないため、他の不正ログイン対策と併用することが望ましいです。

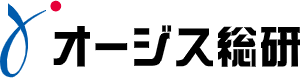

■ ソーシャルログインやシングルサインオンによるパスワード管理数の削減

ユーザーの管理するパスワードをWebサービスで保持せず、認証基盤やソーシャルサービスで一元管理することで複数のWebサービスで取り扱うパスワード管理のユーザー負担を解消します。これによりユーザーのパスワード使いまわしを予防し、「パスワードリスト攻撃」の被害を抑制します。

ソーシャルログインは、エンドユーザーといったBtoCユーザー向けのWebサービスに推奨される不正ログイン対策です。GoogleやFacebookといったソーシャルサービスのアカウントでWebサービスにログインできるようにすることで、エンドユーザーはソーシャルサービスのパスワード管理にのみ注力することができます。

シングルサインオン(以降、SSO)は、企業従業員といったBtoB、およびBtoEユーザー向けのWebサービスに推奨される不正ログイン対策です。Webサービスを、顧客企業が所持する認証基盤と認証連携を行えるようにし、企業従業員が自社の認証基盤にログインすることでWebサービスにもログインできるようにします。これにより、企業従業員は自社の認証基盤のパスワード管理のみ実施すればよくなります。図2 ソーシャルログインとシングルサインオンによるパスワードの一元管理

また、WebサービスにとってソーシャルログインやSSOは、不正ログイン対策などのセキュリティ強化という側面以外にもメリットがあります。例えば、ソーシャルログインでは、エンドユーザーがWebサービスを利用開始するにあたってのアカウント登録時に入力するユーザー情報を、ソーシャルサービスや認証基盤のアカウント情報で一部補完することが可能となります。これにより、エンドユーザーのWebサービス利用開始のハードルを低くでき、結果、ユーザー獲得の機会につながる可能性があります。またSSOでは、企業従業員が自社の認証基盤に一度ログインすることで自社の業務システムを含む、認証基盤と連携しているすべてのシステムにログインできるため、ユーザビリティが向上します。

このように、ソーシャルログインとSSOはユーザー側にもメリットが多いため、導入を積極的に検討するべきでしょう。

■ ユーザーがフィッシング攻撃を判断できるように配慮する

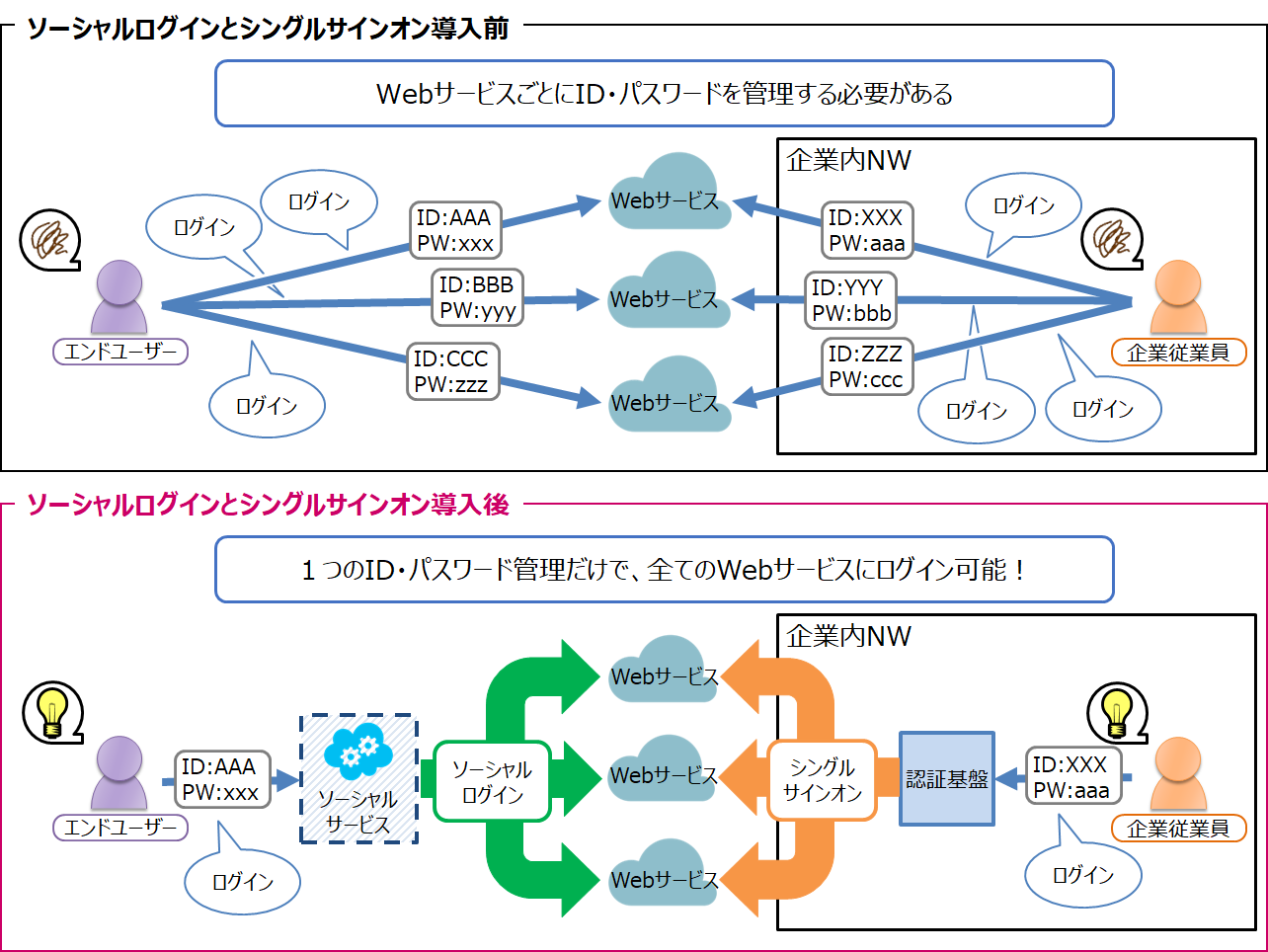

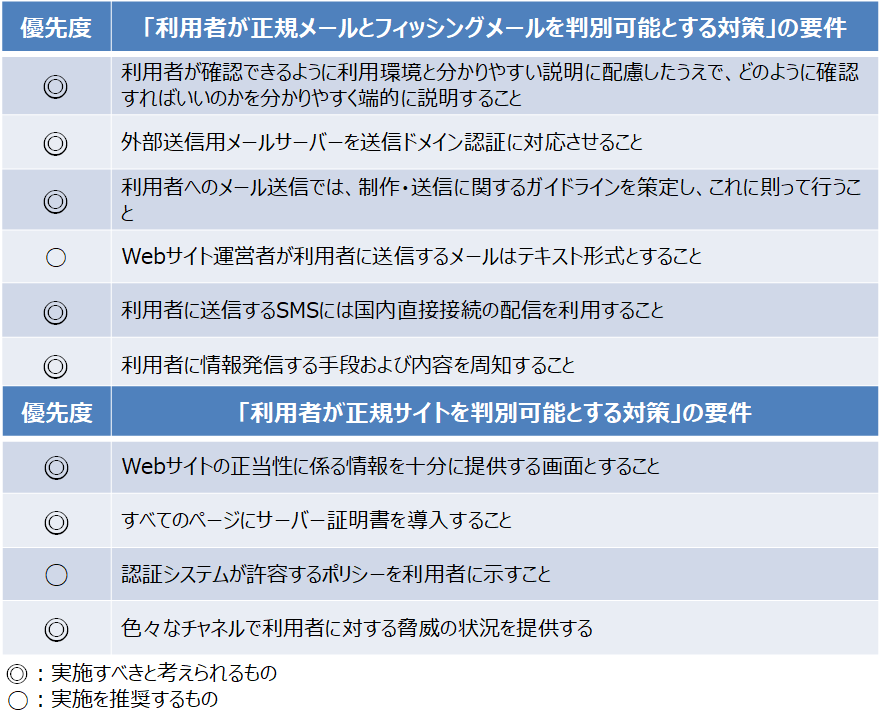

「フィッシング」の起因は、攻撃者によって偽装された電子メールと偽サイトです。そのため、ユーザーがWebサービスから受信したメールやアクセスしているWebサイトが正規のものであるかどうかを判断できるように配慮することが、サービス事業者による対策となります。

フィッシング対策協議会が発行した「フィッシング対策ガイドライン」では、フィッシング詐欺被害の発生を抑制するための対策として、「利用者が正規メールとフィッシングメールを判別可能とする対策」と「利用者が正規サイトを判別可能とする対策」の要件を優先度と共に紹介されています。サービス事業者は、これらの要件を満たすようにWebサービスを運営するべきでしょう。図3 「利用者が正規メールとフィッシングメールを判別可能とする対策」と

「利用者が正規サイトを判別可能とする対策」の要件出典:フィッシング対策協議会「フィッシング対策ガイドライン」(外部サイト)を基に作成

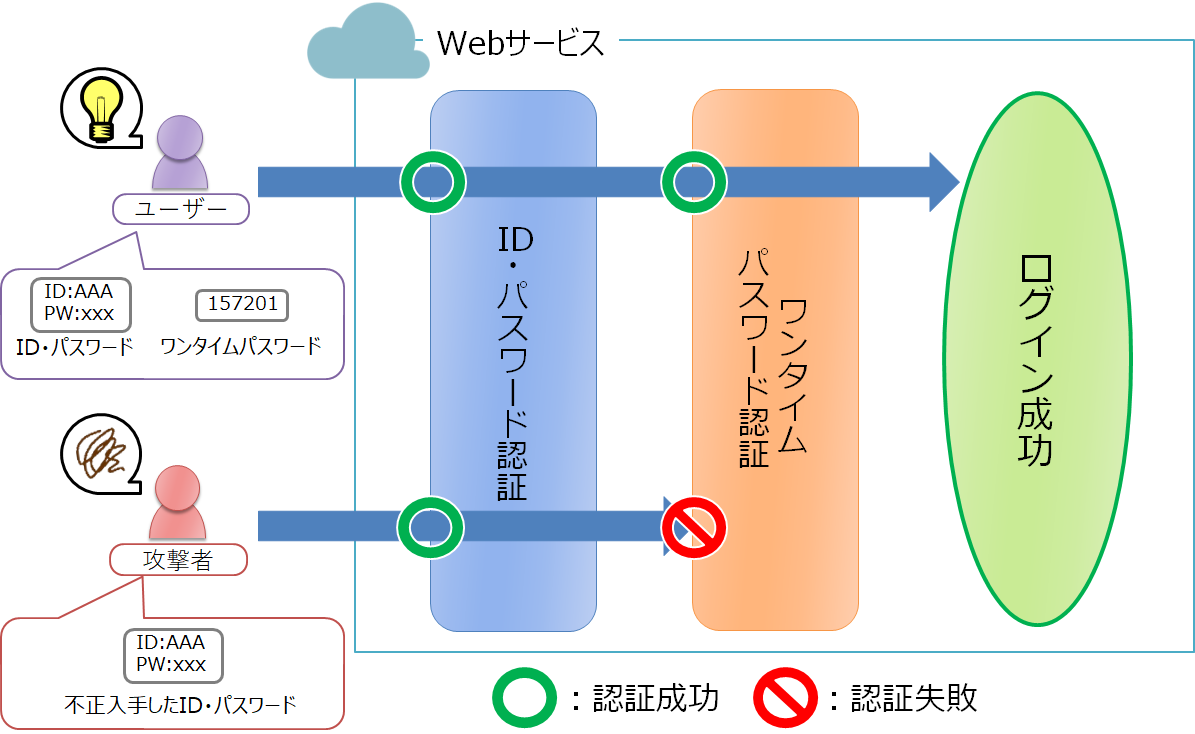

■ 多要素認証を導入し、ID・パスワード認証だけに依らない認証を実現

多要素認証とは、パスワードといったユーザー本人のみが知る「記憶要素」、IDカードといったユーザー本人のみが所持する「物理要素」、指紋や顔といったユーザー本人のみが備える「生体要素」を2つ以上組み合わせた認証のことを指します。例えば、ユーザーがWebサービスへのログイン時にID・パスワード認証に加えて、もう一要素の認証を組み合わせた多要素認証を設定することで、たとえパスワードが攻撃者に漏えいしたとしても、攻撃者はパスワードのみでは不正ログインできなくなります。

不正ログイン攻撃の多くがパスワードの漏えい、および解析に起因した攻撃手法であるため、多要素認証は不正ログイン対策として非常に有効です。Webサービスの事業者が、率先して対応すべき不正ログイン対策の1つであると言えます。

また、多要素認証は、ID・パスワード認証とそれ以外の認証方式を組み合わせ、段階的に認証させる二段階認証として実装されているケースが多いです。組み合わせる認証方式の候補は多数存在します。代表的なものには、ワンタイムパスワードやクライアント証明書認証、FIDO2認証などがあり、それぞれに特徴が存在します。ただし近年、ワンタイムパスワードに関しては、パスワードと同様に「フィッシング」により認証情報を攻撃者に窃盗され、不正ログイン攻撃を受けたという事例が報告されています。このような背景もあり、フィッシングに対して耐性が高いとされているFIDO2認証が現在注目されています。図4 多要素認証による不正ログイン攻撃の防御(ID・パスワード認証とワンタイムパスワードの組み合わせ)

今回解説した不正ログイン対策は、それ単体のみ対応していれば安全、というものではありません。また、基本的に不正ログインの根本原因はユーザー側に存在します。そのため、サービス事業者側の対策は直接的な解決策にはなり得ず、不正ログインの防止にはユーザー自身によるセキュリティ対策や日常的な危機意識を持つことが必要不可欠です。

サービス事業者にとっては、複数の対策を併用したうえでユーザーに対して不正ログイン対策を啓発し、可能な限りユーザーをリスクから遠ざける努力を続けることが、不正ログイン対策として最も重要となります。

次回は、今回解説した多要素認証を掘り下げ、一要素として組み合わせることができる代表的な認証方式とその特徴を解説します。

2022年1月7日

執筆者:株式会社オージス総研

事業開発本部 ID/IAMソリューション部

井田 章三

※この記事に掲載されている内容、および製品仕様、所属情報(会社名・部署名)は公開時点のものです。予告なく変更される場合がありますので、ご了承ください。

関連サービス

関連記事一覧

IdP(IDプロバイダー)とは?SP(サービスプロバイダー)との役割と違いやメリットについて解説

IdP(IDプロバイダー)とは?SP(サービスプロバイダー)との役割と違いやメリットについて解説 パスワードレス認証とは?認証の種類と仕組み、メリットと注意点について解説

パスワードレス認証とは?認証の種類と仕組み、メリットと注意点について解説 ID管理とは? 重要性やメリット、ID管理システム導入のポイントについて解説

ID管理とは? 重要性やメリット、ID管理システム導入のポイントについて解説 ID管理の業務負荷を軽減する「認証基盤」とは?4つの機能と導入時の課題について解説

ID管理の業務負荷を軽減する「認証基盤」とは?4つの機能と導入時の課題について解説 多要素認証(MFA)とは?セキュリティ向上に貢献できる理由や認証方式の種類について解説

多要素認証(MFA)とは?セキュリティ向上に貢献できる理由や認証方式の種類について解説 シングルサインオン(SSO)認証とは?仕組み、認証方式の種類、メリットや認証連携のパターン

シングルサインオン(SSO)認証とは?仕組み、認証方式の種類、メリットや認証連携のパターン パスワードレス認証を実現するFIDO2認証<不正ログインの脅威と対策(第4回)>

パスワードレス認証を実現するFIDO2認証<不正ログインの脅威と対策(第4回)> 多要素認証に用いられる認証方式<不正ログインの脅威と対策(第3回)>

多要素認証に用いられる認証方式<不正ログインの脅威と対策(第3回)> Webサービスに潜む不正ログインの脅威<不正ログインの脅威と対策(第1回)>

Webサービスに潜む不正ログインの脅威<不正ログインの脅威と対策(第1回)> Azure AD導入環境におけるクラウドとオンプレミスのアカウント管理の実現と課題 <テレワーク時代のアカウント管理(第4回)>

Azure AD導入環境におけるクラウドとオンプレミスのアカウント管理の実現と課題 <テレワーク時代のアカウント管理(第4回)> クラウド利用を見据えたアカウント管理システムの役割と重要機能 <テレワーク時代のアカウント管理(第3回)>

クラウド利用を見据えたアカウント管理システムの役割と重要機能 <テレワーク時代のアカウント管理(第3回)> アカウント管理システムの導入事例と将来的に果たすべき役割 <テレワーク時代のアカウント管理(第2回)>

アカウント管理システムの導入事例と将来的に果たすべき役割 <テレワーク時代のアカウント管理(第2回)> 急拡大するテレワーク時代に不可欠なアカウント管理 <テレワーク時代のアカウント管理(第1回)>

急拡大するテレワーク時代に不可欠なアカウント管理 <テレワーク時代のアカウント管理(第1回)> エンタープライズ向けOpenAMパッケージ「ThemiStruct-WAM」 <OpenAMによるシングルサインオン(第4回)>

エンタープライズ向けOpenAMパッケージ「ThemiStruct-WAM」 <OpenAMによるシングルサインオン(第4回)> OpenAMの注目機能「多要素/リスクベースの認証」と「OpenID Connect」 <OpenAMによるシングルサインオン(第3回)>

OpenAMの注目機能「多要素/リスクベースの認証」と「OpenID Connect」 <OpenAMによるシングルサインオン(第3回)> OpenAMのコア機能「ポリシーベースのアクセス管理」と「SAMLフェデレーション」 <OpenAMによるシングルサインオン(第2回)>

OpenAMのコア機能「ポリシーベースのアクセス管理」と「SAMLフェデレーション」 <OpenAMによるシングルサインオン(第2回)> OpenAMを使ったシングルサインオン(SSO)の仕組み <OpenAMによるシングルサインオン(第1回)>

OpenAMを使ったシングルサインオン(SSO)の仕組み <OpenAMによるシングルサインオン(第1回)> テミストラクトサポートサービスについて

テミストラクトサポートサービスについて 認証関連技術の解説

認証関連技術の解説 パートナー

パートナー