Webサービスに潜む不正ログインの脅威<不正ログインの脅威と対策(第1回)>

コラム「不正ログインの脅威と対策(第1回)」では、近年被害が拡大しているWebサービスへの不正ログインの背景と、その対策の必要性について解説します。

不正ログインの脅威に晒されるWebサービス

近年、新型コロナウイルス感染症の影響により三密を回避し外出を控える動きが広がり、その結果、自宅から利用することができるインターネットサービスの需要が拡大しています。そのような中、Webサービスへの不正アクセスによる被害が後を絶ちません。

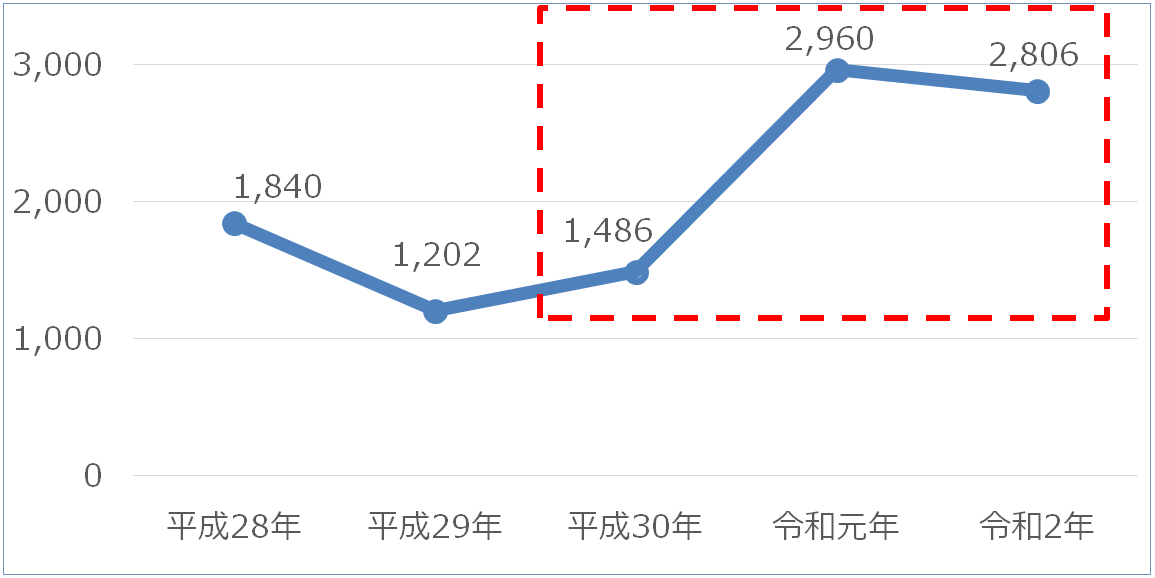

2021年3月に警察庁、総務省および経済産業省が公表した「不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況」によると、令和になってから警察庁に報告がなされた不正アクセス行為の認知件数が急増しており、その被害は今後も拡大する可能性があります。また、その被害内容は、インターネットサービスの不正利用による不正送金、不正購入、および情報の不正入手、といったユーザーの金銭や情報の窃取です。

図1 不正アクセス行為の認知件数の推移と不正アクセス後の行為別認知件数

出典:総務省「不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況」(外部サイト)を元に作成

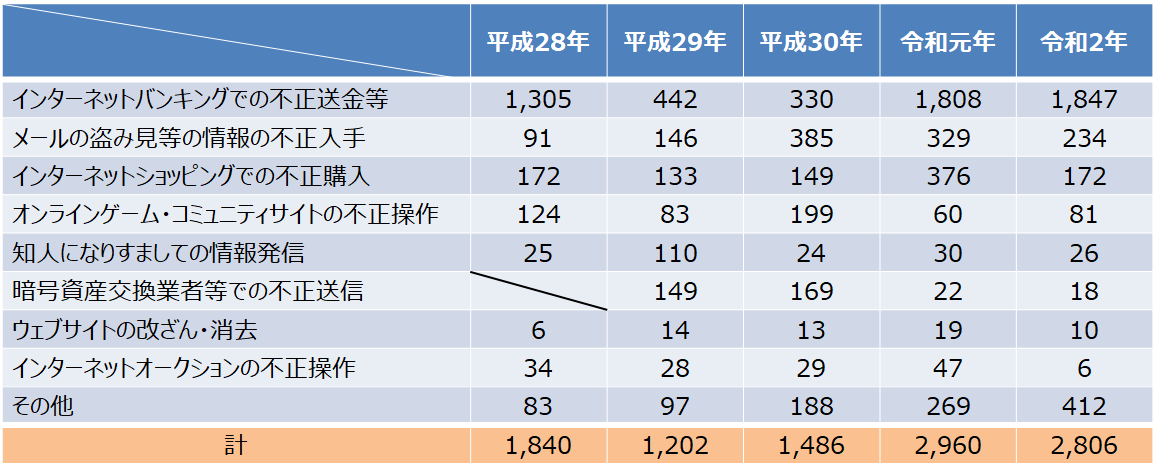

そして、これら不正アクセスの攻撃手口の多くは、第三者が不正に入手した他人のログイン情報を使ってWebサービスにアクセスする「不正ログイン」です。同資料にその裏付けがなされており、不正アクセス行為の検挙件数をその不正アクセス行為の手口別に内訳をみると、「識別符号窃用型」が全体の90%以上を占めていることがわかります。「識別符号窃用型」は、アクセス制御されているサーバーにネットワークを通じて他人の「識別符号」を入力して不正に利用する行為をいい、「識別符号」は、情報機器やサービスにアクセスする際に使用するIDやパスワード等のことを指します。

コロナ禍でインターネットサービスの需要が拡大している今だからこそ、不正ログインに対するセキュリティ対策は重要であるといえるでしょう。

図2 不正アクセス行為の手口別検挙件数等

出典:総務省「不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況」(外部サイト)を元に作成

組織にもおよぶ不正ログインの被害

不正ログインの被害はユーザー個人に留まらず組織にまでおよぶことがあります。その具体例が、情報漏えい事故です。特に近年、新型コロナウイルス感染症の影響により企業の業務利用が拡大しているクラウドサービスにおいて、不正ログインによる情報漏えい事故が報告されています。

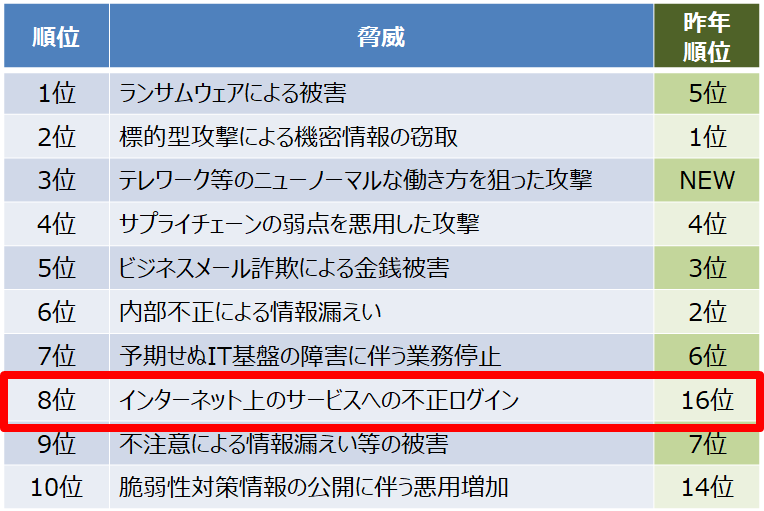

IPAが発表した「情報セキュリティ10大脅威2021」の組織編では、「インターネット上のサービスへの不正ログイン」が昨年度の16位から上昇して8位にランクインしており、大手電機メーカーが利用しているクラウドサービスが不正ログインされ8,000件以上の顧客情報が漏えいした事例を解説しています。この事例では、攻撃者は何らかの方法で入手したIDとパスワードを使い同社の社員になりすましていたとみられており、正規のIDとパスワードを使ったログインであったため既存の対策では防げなかったとされています。

図3 情報セキュリティ10大脅威2021 組織編

出典:IPA「情報セキュリティ10大脅威2021」 (外部サイト)を元に作成

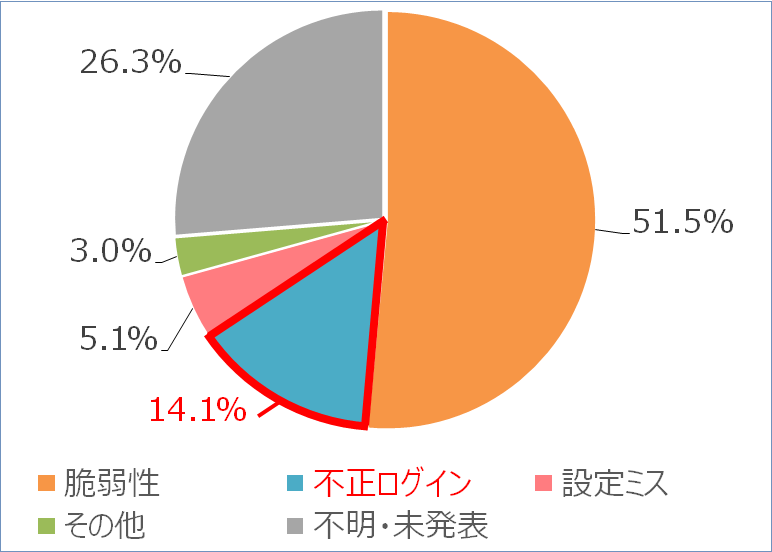

また、IPAの「情報セキュリティ白書 2021」では、2020年に注目された新たなサイバー脅威として「クラウドサービスからの情報漏えい」を取り上げています。同書によると、2020年に公表されたWebやクラウドのシステムからの情報漏えい事例は99件あり、約2,500万件の情報漏えいが公表されています。99件の発生原因は大きく「脆弱性」、「不正ログイン」、「設定ミス」の3つに分類され、「不正ログイン」は「脆弱性」に次いで、全体の14.1%の原因を占めています。

図4 2020年に公表されたクラウドからの情報漏えい事例99件における原因

出典:トレンドマイクロ社 「2020年年間セキュリティラウンドアップ」(外部サイト)に掲載の図表を元に作成

情報漏えい事故により顧客情報を漏えいしてしまった場合、その損害賠償という金銭面の影響のほか、企業の信用失墜による顧客離れを起こす可能性もあります。企業のクラウドサービスの業務利用が進んでいる今だからこそ、企業自身を守り安全に業務を行うために、企業にとっても不正ログインの対策は急務であるといえるでしょう。

不正ログインの攻撃手口

では、対策しなければならない不正ログインの攻撃手口とは、どのようなものなのでしょうか。

不正ログインの攻撃手口は日々高度化、巧妙化し続けています。ここでは、不正ログインの攻撃手法で代表的なものを紹介します。

■ 総当たり攻撃(ブルートフォースアタック)

パスワードやIDの全ての組み合わせを総当たりでログイン試行する攻撃です。文字の組み合わせパターンを網羅的に試すため、多くのパターンでのログインを試すには時間がかかる攻撃手法となりますが、プログラムで高速に処理することで、時間を短縮しています。ユーザーが利用しているパスワードの文字種別が少ない場合や文字数が少ない場合、ログイン試行を無制限に行える場合にリスクが高まる傾向があります。

■ 辞書攻撃

ユーザーがパスワードに使いそうな文字列をまとめたリスト(辞書)を用意して、それらを組み合わせてログイン試行する攻撃です。ログインを試行する文字列を限定できるため、総当たり攻撃と比較して短時間で実施できる攻撃手法です。ユーザーは、パスワード忘れ防止のために覚えやすい一般的な単語や人名などを使ったパスワードを使用している場合、本攻撃で不正ログインされるリスクが高まります。

■ パスワード類推攻撃

攻撃対象ユーザーの個人情報から推測したパスワードでログイン試行する攻撃です。例えば、攻撃者は、ユーザーの名前や誕生日、電話番号といった個人情報からパスワードを推定します。これらの個人情報をパスワードに使用している場合、本攻撃を受けるリスクが高まります。

■ パスワードリスト攻撃

ユーザーが実際に使用しているIDとパスワードを攻撃者が何らかの方法で入手し、それらを使って攻撃対象のWebサービスにログイン試行する攻撃です。攻撃には、攻撃対象とは別のWebサービスから流出したIDとパスワードのリストが利用されます。そのため、同じIDとパスワードを複数のWebサービスで使いまわしている場合、1つのWebサービスが不正アクセス被害を受けると、漏えいした情報を基に他のWebサービスに不正ログインされる危険があります。

■ フィッシング

ユーザーに攻撃者が用意した架空のホームページや本物のサイトに酷似した偽サイトにIDやパスワードといった個人情報を入力させて、それらを窃取する攻撃手法です。攻撃者は、送信者を偽装した電子メールやSMSなどに偽サイトのURLリンクを記載し、ユーザーを偽サイトへ誘導します。攻撃者は、そうして誘導した偽サイトにユーザーが入力したIDとパスワードを使って、本物のサイトに不正ログインします。電子メールやSMSに限らず、情報元の不確かなURLリンクから遷移したWebページにてIDやパスワードを入力することは、フィッシングのリスクがあるため危険と言えます。

不正ログインの被害が取り沙汰される昨今、Webサービスのユーザーは、少なくともこれらの攻撃手法に対策を講じておくことが大切です。そして、これはサービス事業者にとっても同様で、ユーザーに不正ログインのリスクを認知させ、対策を促し、ユーザーのためにリスクを軽減する対策を講じておくことが重要となるでしょう。これは不正ログインを防ぐためだけでなく、ユーザーにとって、Webサービスが不正ログインの対策措置が行えているか、防御機能が存在するか、といった点が、そのWebサービスを利用するかどうかの判断要素になり得るためです。

不正ログイン対策を行わないサービス事業者は、ユーザーを獲得する機会を損失する可能性があります。自社Webサービスの不正ログイン対策が不十分なサービス事業は、セキュリティ機能の開発や対策の徹底された認証基盤の導入等の検討を急ぐべきでしょう。

今、ユーザーには不正ログインの攻撃を受けないよう最大限のセキュリティ意識をもってWebサービスを利用することが求められています。これは、ユーザー自身がセキュリティ知識を持って自衛できる必要がありますが、現実的にユーザーにとってはハードルの高い要求と言えるでしょう。そのため、サービス事業者には、少しでもその敷居を下げて、ユーザーが負担なく安心してWebサービスを利用できる仕組みの提供が求められています。

次回は、今回紹介した不正ログインの攻撃手口に対しての具体的な対策を解説します。

2021年12月6日

執筆者:株式会社オージス総研

事業開発本部 ID/IAMソリューション部

井田 章三

※この記事に掲載されている内容、および製品仕様、所属情報(会社名・部署名)は公開時点のものです。予告なく変更される場合がありますので、ご了承ください。

関連サービス

-

Azure AD導入環境におけるクラウドとオンプレミスのアカウント管理の実現と課題 <テレワーク時代のアカウント管理(第4回)>

前の記事へ

Azure AD導入環境におけるクラウドとオンプレミスのアカウント管理の実現と課題 <テレワーク時代のアカウント管理(第4回)>

前の記事へ

-

今、求められている不正ログイン対策とは<不正ログインの脅威と対策(第2回)>

次の記事へ

関連記事一覧

IdP(IDプロバイダー)とは?SP(サービスプロバイダー)との役割と違いやメリットについて解説

IdP(IDプロバイダー)とは?SP(サービスプロバイダー)との役割と違いやメリットについて解説 パスワードレス認証とは?認証の種類と仕組み、メリットと注意点について解説

パスワードレス認証とは?認証の種類と仕組み、メリットと注意点について解説 ID管理とは? 重要性やメリット、ID管理システム導入のポイントについて解説

ID管理とは? 重要性やメリット、ID管理システム導入のポイントについて解説 ID管理の業務負荷を軽減する「認証基盤」とは?4つの機能と導入時の課題について解説

ID管理の業務負荷を軽減する「認証基盤」とは?4つの機能と導入時の課題について解説 多要素認証(MFA)とは?セキュリティ向上に貢献できる理由や認証方式の種類について解説

多要素認証(MFA)とは?セキュリティ向上に貢献できる理由や認証方式の種類について解説 シングルサインオン(SSO)認証とは?仕組み、認証方式の種類、メリットや認証連携のパターン

シングルサインオン(SSO)認証とは?仕組み、認証方式の種類、メリットや認証連携のパターン パスワードレス認証を実現するFIDO2認証<不正ログインの脅威と対策(第4回)>

パスワードレス認証を実現するFIDO2認証<不正ログインの脅威と対策(第4回)> 多要素認証に用いられる認証方式<不正ログインの脅威と対策(第3回)>

多要素認証に用いられる認証方式<不正ログインの脅威と対策(第3回)> 今、求められている不正ログイン対策とは<不正ログインの脅威と対策(第2回)>

今、求められている不正ログイン対策とは<不正ログインの脅威と対策(第2回)> Azure AD導入環境におけるクラウドとオンプレミスのアカウント管理の実現と課題 <テレワーク時代のアカウント管理(第4回)>

Azure AD導入環境におけるクラウドとオンプレミスのアカウント管理の実現と課題 <テレワーク時代のアカウント管理(第4回)> クラウド利用を見据えたアカウント管理システムの役割と重要機能 <テレワーク時代のアカウント管理(第3回)>

クラウド利用を見据えたアカウント管理システムの役割と重要機能 <テレワーク時代のアカウント管理(第3回)> アカウント管理システムの導入事例と将来的に果たすべき役割 <テレワーク時代のアカウント管理(第2回)>

アカウント管理システムの導入事例と将来的に果たすべき役割 <テレワーク時代のアカウント管理(第2回)> 急拡大するテレワーク時代に不可欠なアカウント管理 <テレワーク時代のアカウント管理(第1回)>

急拡大するテレワーク時代に不可欠なアカウント管理 <テレワーク時代のアカウント管理(第1回)> エンタープライズ向けOpenAMパッケージ「ThemiStruct-WAM」 <OpenAMによるシングルサインオン(第4回)>

エンタープライズ向けOpenAMパッケージ「ThemiStruct-WAM」 <OpenAMによるシングルサインオン(第4回)> OpenAMの注目機能「多要素/リスクベースの認証」と「OpenID Connect」 <OpenAMによるシングルサインオン(第3回)>

OpenAMの注目機能「多要素/リスクベースの認証」と「OpenID Connect」 <OpenAMによるシングルサインオン(第3回)> OpenAMのコア機能「ポリシーベースのアクセス管理」と「SAMLフェデレーション」 <OpenAMによるシングルサインオン(第2回)>

OpenAMのコア機能「ポリシーベースのアクセス管理」と「SAMLフェデレーション」 <OpenAMによるシングルサインオン(第2回)> OpenAMを使ったシングルサインオン(SSO)の仕組み <OpenAMによるシングルサインオン(第1回)>

OpenAMを使ったシングルサインオン(SSO)の仕組み <OpenAMによるシングルサインオン(第1回)> テミストラクトサポートサービスについて

テミストラクトサポートサービスについて 認証関連技術の解説

認証関連技術の解説 パートナー

パートナー